تخيل عالماً لا تضطر فيه أبداً إلى تذكر سلسلة معقدة من الرموز أو إعادة تعيين كلمة مرور منسية؛ يبدو هذا السيناريو بمثابة “المدينة الفاضلة” الرقمية للمستخدمين وفرق تكنولوجيا المعلومات على حد سواء. ومع ذلك، يثبت الواقع التقني أن القاعدة الذهبية…

المخترقة

ال تكلفة IBM لتقرير خرق البيانات لاحظ 2020 بيانات الاعتماد التي تعرضت للخطر باعتبارها واحدة من المساهمين الأساسيين في انتهاكات البيانات الضارة في النتائج الرئيسية للتقرير. لاحظت

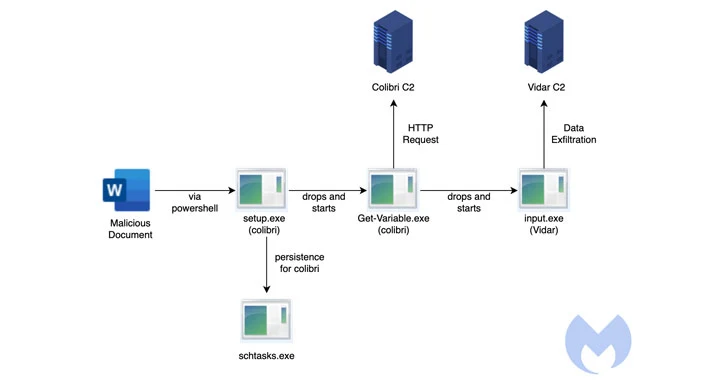

توثيق لأول مرة FR3D.HK وشركة الأمن السيبراني الهندي Cloudsek في وقت سابق من هذا العام ، CoLibri هي منصة للبرامج الضارة كخدمة (MAAS) التي تم تصميمها لإسقاط حمولة إضافية على الأنظمة المعرضة للخطر. ظهرت العلامات المبكرة للودر في منتديات روسية…

قام الباحثون بتفصيل إطار ما بعد الاستغلال غير الموثوق."يُشتبه في أنه عمل خصم من Nexus ، يظل ICEAPPLE تحت التطوير النشط ، حيث لوحظت 18 وحدة يتم استخدامها عبر عدد من بيئات المؤسسات ، اعتبارًا من مايو 2022 ،" CroldStrike…

كشفت الجهة الفاعلة للتهديدات ذات دوافع مالية والتي تعتبر الوسيط الأول (IAB) لبيع إمكانية الوصول الى المنظمات المخترقة للخصوم بعرض القيام بهجمات متابعة مثل برامج الفدية وأطلقت وحدة مكافحة التهديدات SecureWorks (CTU) على مجموعة الجرائم الإلكترونية لحن الذهب، والذي…

يمكن أن تؤدي تهم الاحتيال عبر الإنترنت إلى عقوبة قصوى أخرى تصل إلى 20 عامًا في السجن وغرامة قدرها 250 ألف دولار، أو ضعف الربح أو الخسارة من الجريمة، أيهما أكبر.