شركة Cyber Group “Gold Melody” تبيع إمكانية الوصول المخترقة لمهاجمي برامج الفدية

كشفت الجهة الفاعلة للتهديدات ذات دوافع مالية والتي تعتبر الوسيط الأول (IAB) لبيع إمكانية الوصول الى المنظمات المخترقة للخصوم بعرض القيام بهجمات متابعة مثل برامج الفدية

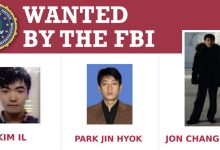

وأطلقت وحدة مكافحة التهديدات SecureWorks (CTU) على مجموعة الجرائم الإلكترونية لحن الذهب، والذي يُعرف أيضًا باسم النبي العنكبوت (CrowdStrike) وUNC961 (مانديانت).

وقالت شركة الأمن السيبراني: “هذه المجموعة ذات الدوافع المالية نشطة منذ عام 2017 على الأقل، مما يعرض المؤسسات للخطر من خلال استغلال نقاط الضعف في الخوادم غير المصححة التي تواجه الإنترنت”. قال.

“يشير علم الضحايا إلى هجمات انتهازية لتحقيق مكاسب مالية بدلاً من حملة مستهدفة تقوم بها مجموعة تهديد ترعاها الدولة للتجسس أو التدمير أو التعطيل.”

لقد كان اللحن الذهبي سابقًا مرتبط ل الهجمات استغلال الثغرات الأمنية في JBoss Messaging (CVE-2017-7504)، وCitrix ADC (CVE-2019-19781)، وOracle WebLogic (CVE-2020-14750 وCVE-2020-14882)، وGitLab (CVE-2021-22205)، وCitrix وحدة تحكم مناطق تخزين ShareFile (CVE-2021-22941)، وخوادم Atlassian Confluence (CVE-2021-26084)، وForgeRock AM (CVE-2021-35464)، وخوادم Apache Log4j (CVE-2021-44228).

وقد لوحظ أن مجموعة الجرائم الإلكترونية توسع بصمتها في مجال الضحايا لتضرب التجزئة والرعاية الصحية والطاقة والمعاملات المالية ومؤسسات التكنولوجيا الفائقة في أمريكا الشمالية وشمال أوروبا وغرب آسيا اعتبارًا من منتصف عام 2020.

قال مانديانت، في تحليل نُشر في مارس 2023، إنه “في حالات متعددة، سبق نشاط التطفل UNC961 نشر برامج الفدية Maze وEgregor من جهات متابعة مختلفة.”

كذلك الموصوفة ووصفت المجموعة بأنها “واسعة الحيلة في زاويتها الانتهازية لعمليات الوصول الأولية” وأشارت إلى أنها “تستخدم نهجًا فعالاً من حيث التكلفة لتحقيق الوصول الأولي من خلال استغلال نقاط الضعف التي تم الكشف عنها مؤخرًا باستخدام أكواد الاستغلال المتاحة للجمهور.”

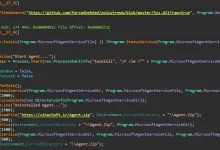

إلى جانب الاعتماد على ترسانة متنوعة تشتمل على أغلفة الويب وبرامج نظام التشغيل المضمنة والأدوات المساعدة المتاحة للعامة، فمن المعروف أنها تستخدم أحصنة طروادة الخاصة للوصول عن بعد (RATs) وأدوات حفر الأنفاق مثل GOTROJ (المعروفة أيضًا باسم MUTEPUT)، وBARNWORK، وHOLEDOOR، وDARKDOOR، AUDITUNNEL، وHOLEPUNCH، وLIGHTBUNNY، وHOLERUN لتنفيذ عمليات تعسفية الأوامر، وجمع معلومات النظام، وإنشاء نفق عكسي باستخدام عنوان IP مشفر.

قالت شركة Secureworks، التي ربطت Gold Melody بخمس عمليات اختراق بين يوليو 2020 ويوليو 2022، إن هذه الهجمات تنطوي على إساءة استخدام مجموعة مختلفة من العيوب، بما في ذلك تلك التي تؤثر على Oracle E-Business Suite (CVE-2016-0545)، الدعامات أباتشي (CVE-2017-5638)، سايت كور إكس بي (CVE-2021-42237)، وFlexera FlexNet (CVE-2021-4104) للحصول على الوصول الأولي.

يتم النجاح في موطئ قدم ناجح من خلال نشر أغلفة الويب للاستمرارية، يليها إنشاء أدلة في المضيف المخترق لتنظيم الأدوات المستخدمة في سلسلة العدوى.

وقالت الشركة: “تقوم شركة Gold Melody بإجراء قدر كبير من المسح لفهم بيئة الضحية”. “يبدأ المسح بعد وقت قصير من الوصول ولكنه يتكرر ويستمر طوال عملية الاقتحام.”

تمهد مرحلة الاستطلاع الطريق لجمع بيانات الاعتماد، والحركة الجانبية، واستخلاص البيانات. ومع ذلك، أثبتت جميع الهجمات الخمس في النهاية أنها غير ناجحة.

وخلصت الشركة إلى أن “Gold Melody تعمل كمكتب IAB ذي دوافع مالية، حيث تبيع إمكانية الوصول إلى جهات تهديد أخرى”. “يقوم المشترون بعد ذلك بتحقيق الدخل من الوصول، على الأرجح من خلال الابتزاز عبر نشر برامج الفدية.”

“إن اعتمادها على استغلال نقاط الضعف في الخوادم غير المصححة التي تواجه الإنترنت للوصول إليها يعزز أهمية إدارة التصحيح القوية.”

كشفت الجهة الفاعلة للتهديدات ذات دوافع مالية والتي تعتبر الوسيط الأول (IAB) لبيع إمكانية الوصول الى المنظمات المخترقة للخصوم بعرض القيام بهجمات متابعة مثل برامج الفدية

وأطلقت وحدة مكافحة التهديدات SecureWorks (CTU) على مجموعة الجرائم الإلكترونية لحن الذهب، والذي يُعرف أيضًا باسم النبي العنكبوت (CrowdStrike) وUNC961 (مانديانت).

وقالت شركة الأمن السيبراني: “هذه المجموعة ذات الدوافع المالية نشطة منذ عام 2017 على الأقل، مما يعرض المؤسسات للخطر من خلال استغلال نقاط الضعف في الخوادم غير المصححة التي تواجه الإنترنت”. قال.

“يشير علم الضحايا إلى هجمات انتهازية لتحقيق مكاسب مالية بدلاً من حملة مستهدفة تقوم بها مجموعة تهديد ترعاها الدولة للتجسس أو التدمير أو التعطيل.”

لقد كان اللحن الذهبي سابقًا مرتبط ل الهجمات استغلال الثغرات الأمنية في JBoss Messaging (CVE-2017-7504)، وCitrix ADC (CVE-2019-19781)، وOracle WebLogic (CVE-2020-14750 وCVE-2020-14882)، وGitLab (CVE-2021-22205)، وCitrix وحدة تحكم مناطق تخزين ShareFile (CVE-2021-22941)، وخوادم Atlassian Confluence (CVE-2021-26084)، وForgeRock AM (CVE-2021-35464)، وخوادم Apache Log4j (CVE-2021-44228).

وقد لوحظ أن مجموعة الجرائم الإلكترونية توسع بصمتها في مجال الضحايا لتضرب التجزئة والرعاية الصحية والطاقة والمعاملات المالية ومؤسسات التكنولوجيا الفائقة في أمريكا الشمالية وشمال أوروبا وغرب آسيا اعتبارًا من منتصف عام 2020.

قال مانديانت، في تحليل نُشر في مارس 2023، إنه “في حالات متعددة، سبق نشاط التطفل UNC961 نشر برامج الفدية Maze وEgregor من جهات متابعة مختلفة.”

كذلك الموصوفة ووصفت المجموعة بأنها “واسعة الحيلة في زاويتها الانتهازية لعمليات الوصول الأولية” وأشارت إلى أنها “تستخدم نهجًا فعالاً من حيث التكلفة لتحقيق الوصول الأولي من خلال استغلال نقاط الضعف التي تم الكشف عنها مؤخرًا باستخدام أكواد الاستغلال المتاحة للجمهور.”

إلى جانب الاعتماد على ترسانة متنوعة تشتمل على أغلفة الويب وبرامج نظام التشغيل المضمنة والأدوات المساعدة المتاحة للعامة، فمن المعروف أنها تستخدم أحصنة طروادة الخاصة للوصول عن بعد (RATs) وأدوات حفر الأنفاق مثل GOTROJ (المعروفة أيضًا باسم MUTEPUT)، وBARNWORK، وHOLEDOOR، وDARKDOOR، AUDITUNNEL، وHOLEPUNCH، وLIGHTBUNNY، وHOLERUN لتنفيذ عمليات تعسفية الأوامر، وجمع معلومات النظام، وإنشاء نفق عكسي باستخدام عنوان IP مشفر.

قالت شركة Secureworks، التي ربطت Gold Melody بخمس عمليات اختراق بين يوليو 2020 ويوليو 2022، إن هذه الهجمات تنطوي على إساءة استخدام مجموعة مختلفة من العيوب، بما في ذلك تلك التي تؤثر على Oracle E-Business Suite (CVE-2016-0545)، الدعامات أباتشي (CVE-2017-5638)، سايت كور إكس بي (CVE-2021-42237)، وFlexera FlexNet (CVE-2021-4104) للحصول على الوصول الأولي.

يتم النجاح في موطئ قدم ناجح من خلال نشر أغلفة الويب للاستمرارية، يليها إنشاء أدلة في المضيف المخترق لتنظيم الأدوات المستخدمة في سلسلة العدوى.

وقالت الشركة: “تقوم شركة Gold Melody بإجراء قدر كبير من المسح لفهم بيئة الضحية”. “يبدأ المسح بعد وقت قصير من الوصول ولكنه يتكرر ويستمر طوال عملية الاقتحام.”

تمهد مرحلة الاستطلاع الطريق لجمع بيانات الاعتماد، والحركة الجانبية، واستخلاص البيانات. ومع ذلك، أثبتت جميع الهجمات الخمس في النهاية أنها غير ناجحة.

وخلصت الشركة إلى أن “Gold Melody تعمل كمكتب IAB ذي دوافع مالية، حيث تبيع إمكانية الوصول إلى جهات تهديد أخرى”. “يقوم المشترون بعد ذلك بتحقيق الدخل من الوصول، على الأرجح من خلال الابتزاز عبر نشر برامج الفدية.”

“إن اعتمادها على استغلال نقاط الضعف في الخوادم غير المصححة التي تواجه الإنترنت للوصول إليها يعزز أهمية إدارة التصحيح القوية.”