دليل اختيار أفضل خدمة MDR

MDR هي في الأساس خدمة خبراء للأمن السيبراني الاستعانة بمصادر خارجية تراقب بيئة الشركة وتوفر قدرة محسنة على اكتشاف التهديدات والتحقيق فيها والرد عليها.

متابعات-ميكسي نيوز

MDR..كل شركة تحتاج إلى مساعدة في الأمن السيبراني.

لم يقل أي CISO على الإطلاق ، “لدي كل ما أحتاجه وأنا واثق تمامًا من أن منظمتنا محمية بالكامل من الانتهاكات”.

هذا صحيح بشكل خاص بالنسبة للمؤسسات الصغيرة والمتوسطة الحجم التي لا تتمتع برفاهية ميزانيات الأمن السيبراني الهائلة ومجموعة عميقة من خبراء الأمن السيبراني.

لمعالجة هذه المشكلة ، خاصة بالنسبة للمؤسسات الصغيرة والمتوسطة الحجم ، فقد رأينا ارتفاعًا حادًا في خدمات الكشف والاستجابة المدارة (MDR).

MDR هي في الأساس خدمة خبراء للأمن السيبراني الاستعانة بمصادر خارجية تراقب بيئة الشركة وتوفر قدرة محسنة على اكتشاف التهديدات والتحقيق فيها والرد عليها.

فكر في الأمر على أنه زيادة موظفيك الحاليين مع مجموعة من خبراء الأمن السيبراني ذوي المهارات العالية.

خدمات MDR

نشرت Cynet مؤخرًا ورقة بيضاء جديدة استعرض جميع الخدمات التي يقدمها فريق MDR الخاص بهم ، والتي يشيرون إليها باسم “cyops” (يمكنك تنزيل الورقة البيضاء هنا).

ومن المثير للاهتمام ، أن Cynet توفر خدمة MDR لعملائها دون أي تكلفة إضافية.

يمكن استخدام قائمة خدمات MDR المقدمة في الورقة البيضاء كدليل مفيد للشركات التي تتطلع إلى إضافة أو تغيير مزود MDR الخاص بها. الخدمات تنقسم بشكل أساسي إلى الفئات التالية.

كشف

مراقبة التنبيهات عبر جميع عناصر التحكم الأمنية هي عنصر أساسي في MDR.

تأكد من قيام مزود MDR الخاص بك هذا 24 × 7.

يجب أن تعطي خدمة MDR أيضًا أولوية للتنبيهات وأن يكون لها عملية معمول بها للاتصال بك بطريقة مسبقة عند ظهور تنبيهات حرجة وحساسة.

صدقوني ، ستقدر هذه المكالمة في الساعة 3 صباحًا يومًا ما! يجب أن تتضمن الاتصال الحساسة للوقت تقارير مكتوبة مفصلة.

| مثال على التواصل مع النشاط الخبيث من قبل سايوبس |

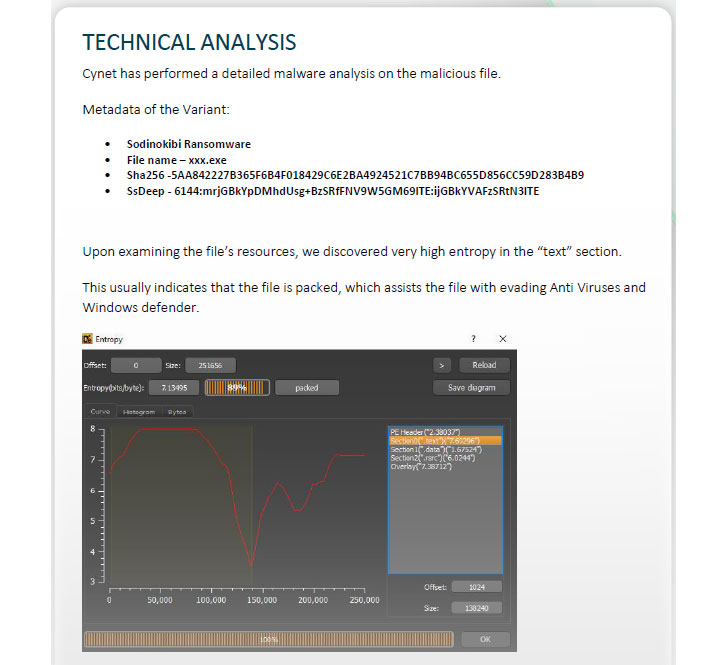

يجب أن تقوم MDR أيضًا بتحديث آليات الكشف بشكل مستمر وإبلاغك بالتهديدات الجديدة.

على سبيل المثال ، يجب مشاركة اختلافات جديدة في Ransomware أو تقنيات البرامج الضارة الجديدة ، إلى جانب التفاصيل حول كيفية حماية التحديثات الجديدة من التهديدات الجديدة.

تضع Cynet مجموعة واسعة من خدمات الكشف في تقريرها الأخير.

تحقيق

إن التحقيق في التنبيهات التي تم التحقق من صحتها لاكتساب فهم كامل لنطاق وتأثير الهجوم هو شيء يجب أن يكون مزود MDR الخاص بك بارعًا في.

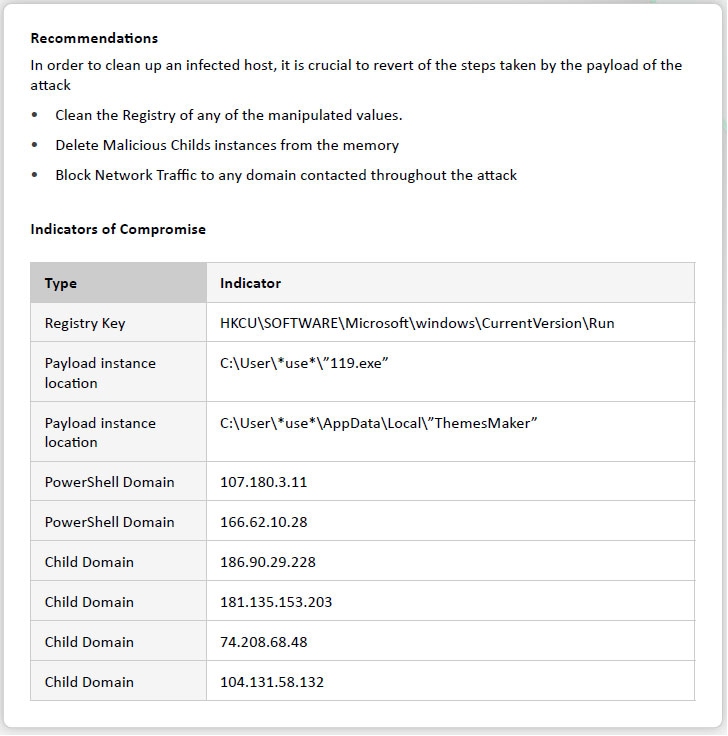

بعد التحقيق ، يجب أن يوفر لك MDR الخاص بك IOCs المحدثة ثم تحديث دفاعك بشكل استباقي بهذه المعلومات.

|

| مثال تحليل الملف بواسطة Cyops |

إجابة

يجب أن يكون التأكد من اتخاذ جميع إجراءات العلاج المناسبة وإرشادك خلال العملية بأكملها شيئًا توفره خدمة MDR الخاصة بك.

يمكن أن تكون معالجة النطاق الكامل للهجوم عملية مملة ، ولكن من المهم ضمان القضاء على جميع جوانب العدوى.

|

| تعليمات العلاج ومثال IOCS بواسطة Cyops |

نصيحة الخبراء المخصصة

يجب أن يكون MDR الخاص بك دائمًا متاحًا للرد على الاستفسارات وتقديم مساعدة وتوجيه الخبراء.

هل هناك شيء غير متأكد منه؟ هل هناك تهديد جديد تشعر بالقلق حيال ذلك؟

مهما كان الاهتمام الأمني ، يجب أن يكون MDR موجودًا لتوضيح أي ارتباك والرد بشكل كامل على أي أسئلة قد تكون لديكم.

التقارير

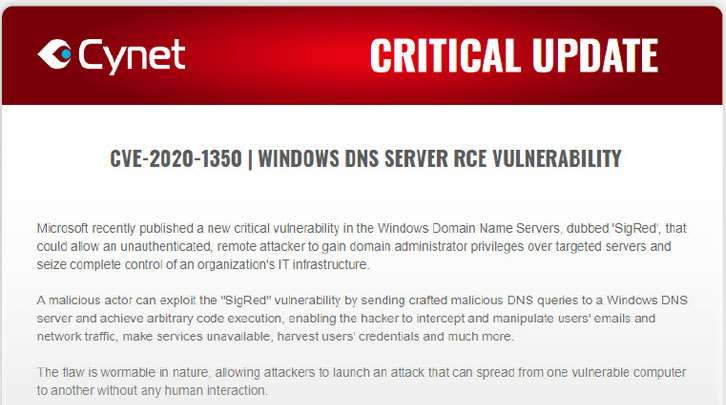

أخيرًا ، ستوفر MDR جيد النشرات الإخبارية والتحديثات والتقارير العادية لإطلاعك على تقنيات الهجوم والحماية الجديدة.

سيذكرك أيضًا بتحديثات النظام الهامة ويساعدك على التخطيط وتنفيذها مع ضمان الحد الأدنى من تعطيل النظام.

|

| التحديث الحاسم المطلوب بسبب مثال الضعف المكتشف حديثًا |

الأفكار النهائية

مع مجموعة متزايدة من مقدمي خدمات MDR ، يمكن أن تكون الشركات انتقائية لضمان توافق احتياجاتها المحددة مع الخدمات المقدمة.

مثل معظم الخدمات ، بعضها أفضل بكثير من غيرها ، والبعض الآخر أكثر شمولاً من غيرها. اختر بحكمة.