هجمات تصيد متطورة تستهدف كبار التنفيذيين في الشركات الأمريكية بأدوات جديدة

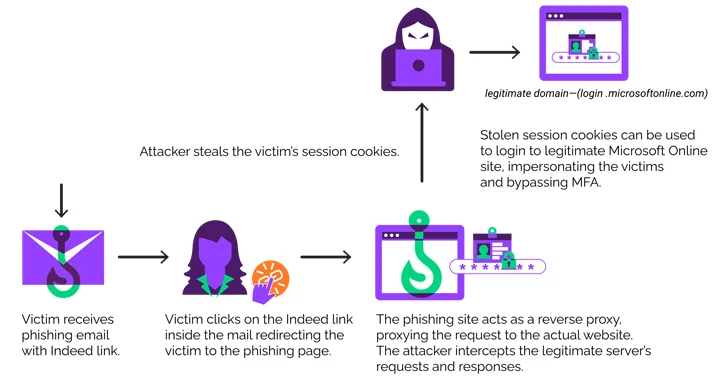

يعمل EvilProxy، الذي تم توثيقه لأول مرة بواسطة Resecurity في سبتمبر 2022، بمثابة وكيل عكسي تم إعداده بين الهدف وصفحة تسجيل الدخول الشرعية لاعتراض بيانات الاعتماد ورموز المصادقة الثنائية (2FA) وملفات تعريف الارتباط للجلسة لاختطاف الحسابات محل الاهتمام

متابعه_مكسي نيوز

هجمات….يتم استهداف كبار المسؤولين التنفيذيين العاملين في مؤسسات مقرها الولايات المتحدة من خلال حملة تصيد احتيالي جديدة تستفيد من مجموعة أدوات التصيد الاحتيالي الشهيرة (AiTM) التي يطلق عليها اسم EvilProxy لإجراء هجمات جمع بيانات الاعتماد والاستيلاء على الحساب.

وقالت مينلو سيكيوريتي إن النشاط بدأ في يوليو 2023، وركز بشكل أساسي على الخدمات المصرفية والمالية والتأمين وإدارة الممتلكات والعقارات وقطاعات التصنيع.

وقال الباحث الأمني رافيسانكار رامبراساد: “استغلت الجهات الفاعلة في التهديد ثغرة إعادة التوجيه المفتوحة على منصة البحث عن الوظائف”indeed.com”، حيث أعادت توجيه الضحايا إلى صفحات التصيد الاحتيالي الضارة التي تنتحل شخصية Microsoft”. قال في تقرير نشر الأسبوع الماضي.

يعمل EvilProxy، الذي تم توثيقه لأول مرة بواسطة Resecurity في سبتمبر 2022، بمثابة وكيل عكسي تم إعداده بين الهدف وصفحة تسجيل الدخول الشرعية لاعتراض بيانات الاعتماد ورموز المصادقة الثنائية (2FA) وملفات تعريف الارتباط للجلسة لاختطاف الحسابات محل الاهتمام.

تقوم Microsoft بتتبع الجهات الفاعلة التي تقف وراء مجموعة التصيد الاحتيالي AiTM تحت الاسم المستعار Storm-0835، ويُقدر أن لديها مئات العملاء.

وقالت شركة التكنولوجيا العملاقة: “يدفع مجرمي الإنترنت هؤلاء رسوم ترخيص شهرية تتراوح بين 200 دولار إلى 1000 دولار أمريكي وينفذون حملات تصيد يومية”. “نظرًا لأن العديد من الجهات الفاعلة في مجال التهديد تستخدم هذه الخدمات، فمن غير العملي إسناد الحملات إلى جهات فاعلة محددة.”

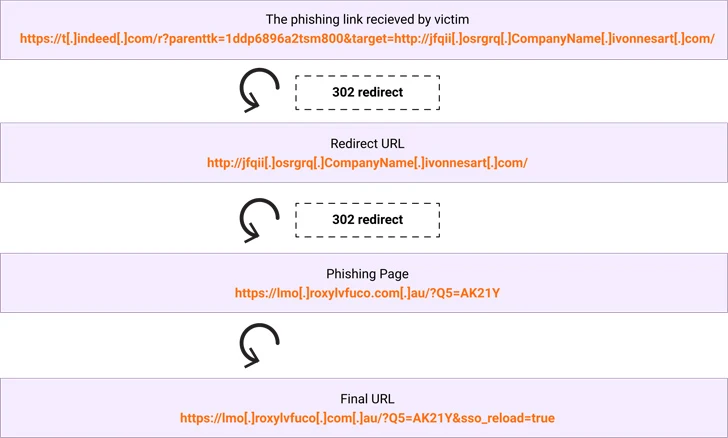

في أحدث مجموعة من الهجمات التي وثقتها شركة Menlo Security، يتم إرسال رسائل بريد إلكتروني تصيدية إلى الضحايا تحتوي على رابط خادع يشير إلى الواقع، والذي بدوره يعيد توجيه الفرد إلى صفحة EvilProxy للحصول على بيانات الاعتماد التي تم إدخالها.

يتم تحقيق ذلك من خلال الاستفادة من عيب إعادة التوجيه المفتوح، أيّ يحدث عندما يؤدي الفشل في التحقق من صحة إدخال المستخدم إلى قيام موقع ويب ضعيف بإعادة توجيه المستخدمين إلى صفحات ويب عشوائية، متجاوزًا حواجز الحماية الأمنية.

وقال رامبراساد: “يتم تزويد النطاق الفرعي”t.indeed.com” بمعلمات لإعادة توجيه العميل إلى هدف آخر (example.com).”

“المعلمات الموجودة في عنوان URL التي تتبع علامة ‘؟” عبارة عن مجموعة من المعلمات الفريدة لـdevelopment.com والمعلمة المستهدفة التي تتكون حجتها من عنوان URL الوجهة، ومن ثم ينتهي الأمر بإعادة توجيه المستخدم إلى example.com في أي هجوم فعلي صفحة التصيد.”

يأتي هذا التطوير في الوقت الذي تستفيد فيه الجهات الفاعلة في مجال التهديد من Dropbox لإنشاء صفحات تسجيل دخول مزيفة تحتوي على عناوين URL مضمنة والتي، عند النقر عليها، تعيد توجيه المستخدمين إلى مواقع زائفة مصممة لسرقة بيانات اعتماد حساب Microsoft كجزء من مخطط اختراق البريد الإلكتروني التجاري (BEC).

“إنه مثال آخر على كيفية استخدام المتسللين للخدمات المشروعة فيما نسميه هجمات BEC 3.0،” Check Point قال. “من الصعب للغاية إيقاف هذه الهجمات وتحديدها بالنسبة لكل من الأجهزة الأمنية والمستخدمين النهائيين.”

لاحظت مايكروسوفت، في تقرير الدفاع الرقمي الخاص بها، كيف “تقوم الجهات الفاعلة في مجال التهديد بتكييف تقنيات الهندسة الاجتماعية الخاصة بها واستخدام التكنولوجيا لتنفيذ هجمات BEC أكثر تعقيدًا وتكلفة” من خلال إساءة استخدام البنية التحتية المستندة إلى السحابة واستغلال العلاقات التجارية الموثوقة.

ويأتي أيضًا باسم خدمة الشرطة في أيرلندا الشمالية حذر من زيادة طفيفة في رسائل البريد الإلكتروني، والتي تتضمن إرسال بريد إلكتروني يحتوي على مستند PDF أو ملف صورة PNG يحتوي على رمز الاستجابة السريعة في محاولة لتجنب الكشف وخداع الضحايا لزيارة المواقع الضارة وصفحات جمع بيانات الاعتماد.