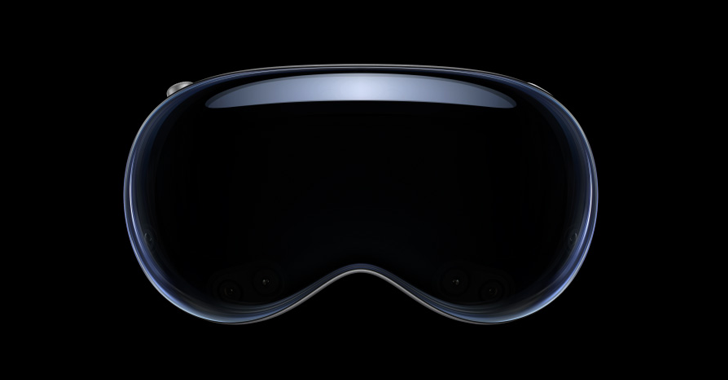

ثغرة خطيرة تتيح للمهاجمين الوصول إلى لوحة مفاتيح Apple Vision Pro

ظهرت تفاصيل حول ثغرة أمنية تم تصحيحها الآن تؤثر على سماعة الواقع المختلط Vision Pro من Apple، والتي، إذا تم استغلالها بنجاح، قد تسمح للمهاجمين الضارين باستنتاج البيانات المدخلة على لوحة المفاتيح الافتراضية للجهاز.

ثغرةخطيرة…كشفت ثغرة أمنية في Apple Vision Pro عن مدخلات لوحة المفاتيح الافتراضية للمهاجمين

ظهرت تفاصيل حول ثغرة أمنية تم تصحيحها الآن تؤثر على سماعة الواقع المختلط Vision Pro من Apple، والتي، إذا تم استغلالها بنجاح، قد تسمح للمهاجمين الضارين باستنتاج البيانات المدخلة على لوحة المفاتيح الافتراضية للجهاز.

الهجوم الذي اطلق عليه اسم GAZEploit، تم تعيين معرف CVE CVE-2024-40865.

“هجوم جديد يمكنه استنتاج القياسات الحيوية المتعلقة بالعين من الصورة الرمزية لإعادة بناء النص الذي تم إدخاله عن طريق الكتابة التي يتم التحكم فيها بالنظر،” مجموعة من الأكاديميين من جامعة فلوريدا، فريق CertiK Skyfall، وجامعة تكساس التقنية قال.

“يستفيد هجوم GAZEploit من الثغرة الأمنية الكامنة في إدخال النص الذي يتم التحكم فيه من خلال النظرة عندما يشارك المستخدمون صورة رمزية افتراضية.”

بعد الكشف المسؤول، عالجت Apple المشكلة في VisionOS 1.3 الذي تم إصداره في 29 يوليو 2024. ووصفت الثغرة الأمنية بأنها تؤثر على مكون يسمى الحضور.

“يمكن استنتاج المدخلات إلى لوحة المفاتيح الافتراضية من شخصية”. قال في أحد النصائح الأمنية، أدت إضافته إلى حل المشكلة عن طريق “تعليق الشخصية عندما تكون لوحة المفاتيح الافتراضية نشطة.”

باختصار، وجد الباحثون أنه من الممكن تحليل حركات عين الصورة الرمزية الافتراضية (أو “النظرة”) لتحديد ما يكتبه المستخدم الذي يرتدي سماعة الرأس على لوحة المفاتيح الافتراضية، مما يعرض خصوصيته للخطر بشكل فعال.

ونتيجة لذلك، يمكن لممثل التهديد، من الناحية النظرية، تحليل الصور الرمزية الافتراضية التي تتم مشاركتها عبر مكالمات الفيديو، أو تطبيقات الاجتماعات عبر الإنترنت، أو منصات البث المباشر وإجراء استنتاج عن بعد بضغطة المفاتيح. ويمكن بعد ذلك استغلال ذلك لاستخراج المعلومات الحساسة مثل كلمات المرور.

ويتم تنفيذ الهجوم بدوره عن طريق نموذج تعليمي خاضع للإشراف تم تدريبه على تسجيلات الشخصية، ونسبة عرض إلى ارتفاع العين (EAR)، وتقدير نظرة العين للتمييز بين جلسات الكتابة والأنشطة الأخرى ذات الصلة بالواقع الافتراضي (على سبيل المثال، مشاهدة الأفلام أو ممارسة الألعاب). ).

في الخطوة اللاحقة، يتم تعيين اتجاهات تقدير النظرة على لوحة المفاتيح الافتراضية إلى مفاتيح محددة من أجل تحديد ضغطات المفاتيح المحتملة بطريقة تأخذ في الاعتبار أيضًا موقع لوحة المفاتيح في المساحة الافتراضية.

وقال الباحثون: “من خلال التقاط وتحليل فيديو الصورة الرمزية الافتراضية عن بعد، يمكن للمهاجم إعادة بناء المفاتيح المكتوبة”. “من الجدير بالذكر أن هجوم GAZEploit هو أول هجوم معروف في هذا المجال يستغل معلومات النظر المسربة لإجراء استنتاج ضغطات المفاتيح عن بعد.”