هجوم إلكتروني واسع النطاق يستهدف أجهزة التلفزيون

برنامج Vo1d الخبيث الجديد يصيب 1.3 مليون جهاز تلفزيون يعمل بنظام Android حول العالم

- اجهزه التلفزيون….أصيب ما يقرب من 1.3 مليون جهاز تلفزيون يعمل بنظام Android، ويعمل بإصدارات قديمة من نظام التشغيل وينتمي إلى مستخدمين من 197 دولة، بفيروس ضار جديد يطلق عليه اسم Vo1d (المعروف أيضًا باسم Void).

“إنه باب خلفي يضع مكوناته في منطقة تخزين النظام، وعندما يأمره المهاجمون، يكون قادرًا على تنزيل وتثبيت برامج الطرف الثالث سرًا،” شركة مكافحة الفيروسات الروسية Doctor Web قال في تقرير نشر اليوم.

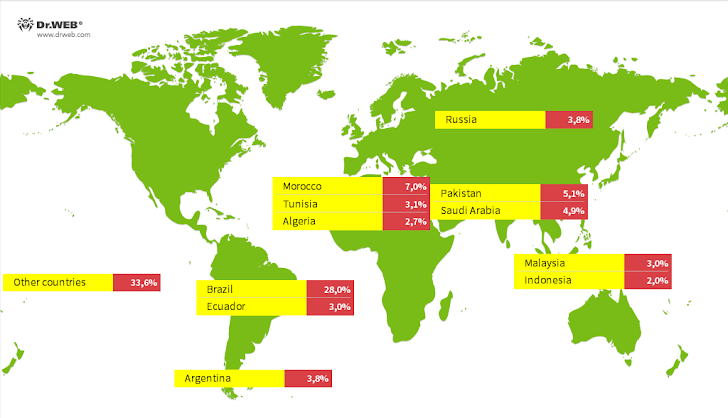

وتم اكتشاف غالبية الإصابات في البرازيل والمغرب وباكستان والمملكة العربية السعودية والأرجنتين وروسيا وتونس والإكوادور وماليزيا والجزائر وإندونيسيا.

لا يُعرف حاليًا مصدر العدوى، على الرغم من الاشتباه في أنه ربما يكون قد انطوى على مثال تسوية مسبقة تسمح بالحصول على امتيازات الجذر أو استخدام إصدارات البرامج الثابتة غير الرسمية مع وصول مدمج للجذر.

تم استهداف نماذج التلفزيون التالية كجزء من الحملة –

- KJ-SMART4KVIP (أندرويد 10.1؛ KJ-SMART4KVIP Build/NHG47K)

- R4 (أندرويد 7.1.2؛ R4 Build/NHG47K)

- TV BOX (Android 12.1؛ TV BOX Build/NHG47K)

يستلزم الهجوم استبدال الملف الخفي “/system/bin/debuggerd” (مع نقل الملف الأصلي إلى ملف نسخة احتياطية يسمى “debuggerd_real”)، بالإضافة إلى إدخال ملفين جديدين – “/system/xbin/vo1d” ” و”/system/xbin/wd” – اللذان يحتويان على التعليمات البرمجية الضارة ويعملان بشكل متزامن.

“قبل إصدار Android 8.0، كانت تتم معالجة الأعطال بواسطة برنامجي debuggerd وdebuggerd64،” Google ملحوظات في وثائق أندرويد الخاصة به. “في نظام التشغيل Android 8.0 والإصدارات الأحدث، يتم إنشاء Crash_dump32 وcrash_dump64 حسب الحاجة.”

تم تعديل ملفين مختلفين تم شحنهما كجزء من نظام التشغيل Android – install-recovery.sh وdaemonsu – كجزء من الحملة لتحفيز تنفيذ البرنامج الضار من خلال بدء تشغيل الوحدة النمطية “wd”.

“ربما حاول مؤلفو حصان طروادة إخفاء أحد مكوناته كبرنامج النظام ‘/system/bin/vold’، حيث أطلقوا عليه اسمًا مشابهًا “vo1d” (استبدال الحرف الصغير “l” بالرقم “1” ‘)،” قال دكتور ويب.

تبدأ الحمولة “vo1d” بدورها “wd” وتضمن تشغيلها باستمرار، بينما تقوم أيضًا بتنزيل الملفات التنفيذية وتشغيلها عندما يُطلب منك ذلك بواسطة خادم الأوامر والتحكم (C2). علاوة على ذلك، فإنه يحتفظ بعلامات تبويب في الأدلة المحددة ويقوم بتثبيت ملفات APK التي يجدها فيها.

وقالت الشركة: “لسوء الحظ، ليس من غير المألوف أن تستخدم الشركات المصنعة للأجهزة ذات الميزانية المحدودة إصدارات أقدم من نظام التشغيل وتمريرها على أنها إصدارات أكثر حداثة لجعلها أكثر جاذبية”.

تحديث

أخبرت Google The Hacker News أن نماذج التلفزيون المصابة لم تكن أجهزة Android معتمدة من Play Protect ومن المحتمل أنها استخدمت كود المصدر من مستودع كود Android Open Source Project. البيان الكامل للشركة هو كما يلي –

“هذه الأجهزة التي لا تحمل علامة تجارية والتي تم اكتشاف إصابتها لم تكن مصابة أجهزة Android المعتمدة من Play Protect. إذا لم يكن الجهاز معتمدًا من Play Protect، فلن يكون لدى Google سجل لنتائج اختبار الأمان والتوافق. تخضع أجهزة Android المعتمدة من Play Protect لاختبارات مكثفة لضمان الجودة وسلامة المستخدم. لمساعدتك في التأكد مما إذا كان الجهاز مصممًا بنظام التشغيل Android TV OS ومعتمد من Play Protect، لدينا موقع اندرويد تي في يوفر أحدث قائمة من الشركاء. يمكنك أيضا أن تأخذ هذه الخطوات للتحقق مما إذا كان جهازك معتمدًا من Play Protect.