تهديد مباشر: تسريب مفاتيح GitHub يهدد أمن مشاريع Python

قالت شركة JFrog، التي عثرت على رمز الوصول الشخصي لـ GitHub، إن السر قد تم تسريبه في حاوية Docker عامة مستضافة على Docker Hub.

متابعه مكسي نيوز

تسربت مفاتتح….قال باحثو الأمن السيبراني إنهم اكتشفوا رمز GitHub الذي تم تسريبه عن طريق الخطأ والذي كان من الممكن أن يمنح وصولاً مرتفعًا إلى مستودعات GitHub للغة Python، وPython Package Index (PyPI)، وPython Software Foundation (PSF).

قالت شركة JFrog، التي عثرت على رمز الوصول الشخصي لـ GitHub، إن السر قد تم تسريبه في حاوية Docker عامة مستضافة على Docker Hub.

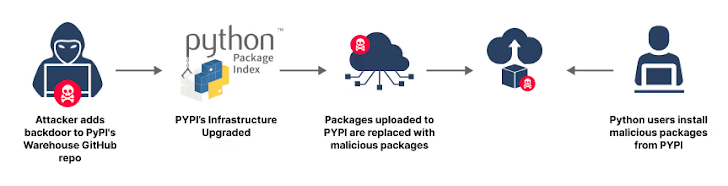

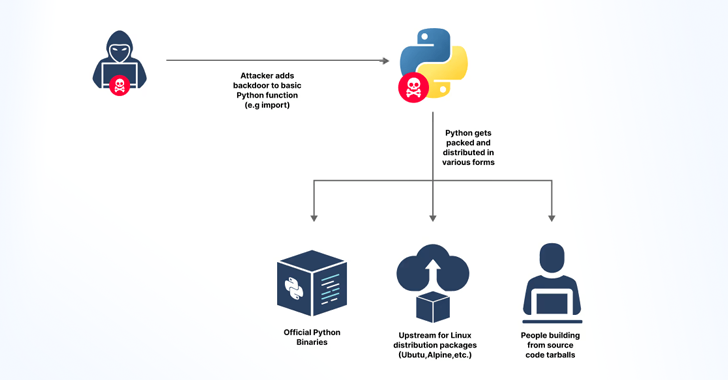

“كانت هذه الحالة استثنائية لأنه من الصعب المبالغة في تقدير العواقب المحتملة إذا وقعت في الأيدي الخطأ – فمن المفترض أن يقوم المرء بحقن تعليمات برمجية ضارة في حزم PyPI (تخيل استبدال جميع حزم بايثون بحزم ضارة)، وحتى في لغة بايثون نفسها “، شركة أمن سلسلة توريد البرمجيات قال.

كان من الممكن أن يقوم أحد المهاجمين افتراضيًا باستخدام وصول المشرف الخاص به كسلاح لتنظيم هجوم واسع النطاق على سلسلة التوريد عن طريق تسميم الكود المصدري المرتبط بجوهر لغة برمجة Python، أو مدير حزم PyPI.

لاحظ JFrog أنه تم العثور على رمز المصادقة المميز داخل حاوية Docker، في ملف Python المترجم (“build.cpython-311.pyc”) والذي لم يتم تنظيفه عن غير قصد.

بعد الكشف المسؤول في 28 يونيو 2024، تم إلغاء الرمز المميز – الذي تم إصداره لحساب GitHub المرتبط بـ PyPI Admin Ee Durbin – على الفور. لا يوجد أي دليل على أن السر قد تم استغلاله في البرية.

وقالت PyPI إن الرمز المميز تم إصداره في وقت ما قبل 3 مارس 2023، وأن التاريخ الدقيق غير معروف نظرًا لأن سجلات الأمان غير متاحة بعد 90 يومًا.

“أثناء تطوير تطبيق Cabotage محليًا، والعمل على جزء البناء من قاعدة التعليمات البرمجية، كنت أواجه باستمرار حدود معدلات GitHub API،” Durbin وأوضح.

“تنطبق حدود المعدل هذه على الوصول المجهول. أثناء تكوين النظام كتطبيق GitHub في الإنتاج، قمت بتعديل ملفاتي المحلية لتضمين رمز الوصول الخاص بي في عمل من أعمال الكسل، بدلاً من تكوين تطبيق GitHub للمضيف المحلي. لم يتم تطبيق هذه التغييرات مطلقًا المقصود أن يتم دفعها عن بعد.”

ويأتي هذا الكشف في الوقت الذي كشفت فيه Checkmarx عن سلسلة من الحزم الضارة على PyPI والتي تم تصميمها لتسريب المعلومات الحساسة إلى روبوت Telegram دون موافقة الضحايا أو علمهم.

تعمل الحزم المعنية – testbrojct2، وproxyfullscraper، وproxyalhttp، وproxyfullscrapers – عن طريق فحص النظام المخترق بحثًا عن الملفات المطابقة للامتدادات مثل .py، و.php، و.zip، و.png، و.jpg، و.jpeg.

“يرتبط روبوت Telegram بعمليات إجرامية إلكترونية متعددة مقرها في العراق،” كما يقول الباحث في Checkmarx، يهودا غيلب. قال، مع ملاحظة أن تاريخ رسائل الروبوت يعود إلى عام 2022.

“يعمل الروبوت أيضًا كسوق سري يقدم خدمات التلاعب بوسائل التواصل الاجتماعي. وقد تم ربطه بالسرقة المالية ويستغل الضحايا من خلال تسريب بياناتهم.”