كوريا الشمالية تشن هجمات سيبرانية جديدة بأدوات خبيثة

كشفت تحقيقات استخباراتية عن أن كوريا الشمالية تستخدم برنامجي KLogEXE وFPSpy في شن هجمات سيبرانية متطورة، مما يزيد من التهديدات التي تواجه العالم الرقمي

يُنسب هذا النشاط إلى خصم يتم تعقبه باسم Kimsuky، والذي يُعرف أيضًا باسم APT43، وARCHIPELAGO، وBlack Banshee، وEmerald Sleet (Thallium سابقًا)، وSparkling Pisces، وSpringtail، وVelvet Chollima.

“هذه العينات تعزز ترسانة Sparkling Pisces الواسعة بالفعل وتظهر التطور المستمر للمجموعة وقدراتها المتزايدة،” الباحثان في وحدة 42 من Palo Alto Networks دانييل فرانك وليور روشبيرجر قال.

نشط منذ عام 2012 على الأقل، ويُطلق على جهة التهديد لقب “ملك التصيد الاحتيالي” لقدرته على خداع الضحايا لتنزيل برامج ضارة عن طريق إرسال رسائل بريد إلكتروني تجعل الأمر يبدو كما لو أنهم من أطراف موثوقة.

كشف تحليل الوحدة 42 للبنية التحتية لـ Sparkling Pisces عن ملفين تنفيذيين محمولين جديدين يُشار إليهما باسم KLogEXE وFPSpy.

وقال عساف دهان، مدير أبحاث التهديدات في الوحدة 42، بالو ألتو نتوركس، لصحيفة The Hacker News عبر البريد الإلكتروني: “من المعروف أن سلالات البرامج الضارة هذه يتم تسليمها بشكل أساسي عبر هجمات التصيد الاحتيالي”.

“بناءً على المعلومات المتاحة لنا، يبدو أن مشغلي Sparkling Pisces في هذه الحملة يفضلون هجمات الهندسة الاجتماعية في شكل رسائل بريد إلكتروني للتصيد الاحتيالي يتم إرسالها إلى أهدافهم.”

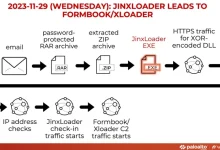

“تحتوي رسائل البريد الإلكتروني هذه المصممة بعناية على لغة مصممة لجذب الأهداف إلى تنزيل ملف ZIP مرفق بالبريد الإلكتروني.

وغالبًا ما يتم تشجيع الأهداف على استخراج الملفات الضارة، والتي عند تنفيذها تستدعي سلسلة العدوى – مما يؤدي في النهاية إلى تسليم سلالات البرامج الضارة هذه.”

KLogExe هو إصدار C++ من برنامج Keylogger المستند إلى PowerShell المسمى InfoKey والذي تم تسليط الضوء عليه بواسطة JPCERT/CC فيما يتعلق بحملة Kimsuky التي تستهدف المؤسسات اليابانية.

تأتي البرمجيات الخبيثة مجهزة بقدرات لجمع وتصفية المعلومات حول التطبيقات التي تعمل حاليًا على محطة العمل المخترقة، وضغطات المفاتيح المكتوبة، ونقرات الماوس.

من ناحية أخرى، يقال إن FPSpy هو نسخة مختلفة من الباب الخلفي الذي يستخدمه AhnLab تم الكشف عنها في عام 2022، مع تحديد تداخلات مع برنامج ضار وثقته Cyberseason تحت اسم KGH_SPY في أواخر عام 2020.

تم تصميم FPSpy، بالإضافة إلى تسجيل المفاتيح، أيضًا لجمع معلومات النظام وتنزيل المزيد من الحمولات وتنفيذها وتشغيل أوامر عشوائية وتعداد محركات الأقراص والمجلدات والملفات الموجودة على الجهاز المصاب.

وقالت الوحدة 42 إنها تمكنت أيضًا من تحديد نقاط التشابه في الكود المصدري لكل من KLogExe وFPSpy، مما يشير إلى أنه من المحتمل أن يكونا من عمل نفس المؤلف.

وقال داهان: “بينما هاجمت Sparkling Pisces (المعروفة أيضًا باسم Kimsuky) مناطق وصناعات متعددة في السابق، يبدو أن أهدافها الأساسية في هذه الحملة هي المنظمات اليابانية والكورية الجنوبية”.

“نظرًا لطبيعة هذه الحملات، التي تعتبر مستهدفة ومنتقاة بعناية، فإننا نقدر أنه من غير المحتمل أن تكون منتشرة على نطاق واسع، ولكنها تقتصر على عدد قليل من البلدان المختارة (أساسًا اليابان وكوريا الجنوبية) وحفنة من الصناعات”.