باحثون يكشفون عن هجمات إلكترونية متواصلة تستهدف حكومات آسيوية وشركات اتصالات كبرى

استهدفت كيانات حكومية واتصالات رفيعة المستوى في آسيا كجزء من حملة مستمرة منذ عام 2021 مصممة لنشر أبواب خلفية وأدوات تحميل أساسية لتقديم البرامج الضارة في المرحلة التالية.

تقوم شركة Check Point للأمن السيبراني بتتبع النشاط تحت الاسم البقاء على قيد الحياة. تشمل الأهداف منظمات موجودة في فيتنام وأوزبكستان وباكستان وكازاخستان.

“إن الطبيعة المبسطة للأدوات (…) وتنوعها الواسع تشير إلى أنها يمكن التخلص منها، وتستخدم في الغالب لتنزيل وتشغيل حمولات إضافية”. قال في تقرير نشر الأربعاء. “لا تشترك هذه الأدوات في أي تداخلات واضحة في التعليمات البرمجية مع المنتجات التي أنشأها أي ممثل معروف وليس لديها الكثير من القواسم المشتركة مع بعضها البعض.”

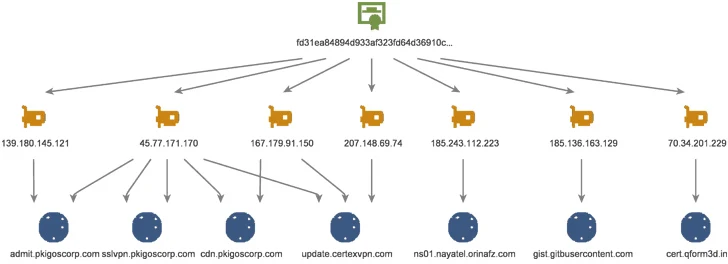

ما يلفت الانتباه في الحملة هو البنية التحتية تتداخل الأسهم مع تلك المستخدمة من قبل ToddyCat، وهي جهة تهديد مرتبطة بالصين والمعروفة بتنظيم هجمات إلكترونية ضد الوكالات الحكومية والعسكرية في أوروبا وآسيا منذ ديسمبر 2020 على الأقل.

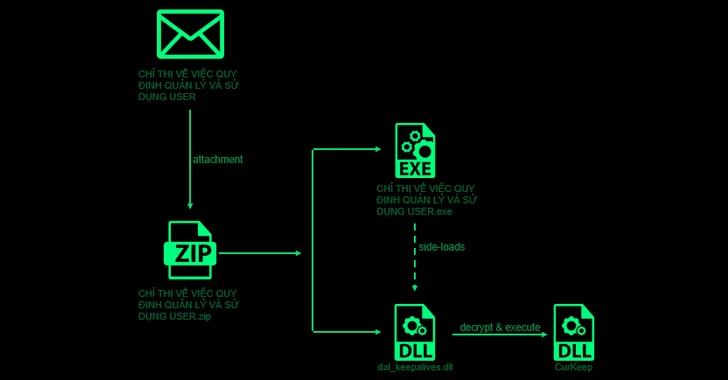

تبدأ سلاسل الهجوم برسالة بريد إلكتروني للتصيد الاحتيالي تحتوي على مرفق ملف ZIP مع ملف قابل للتنفيذ شرعي يعزز التحميل الجانبي لـ DLL لتحميل باب خلفي يسمى CurKeep عن طريق ملف DLL dal_keepalives.dll المارق الموجود داخل الأرشيف.

تم تصميم CurlKeep لإرسال معلومات حول المضيف المخترق إلى خادم بعيد، وتنفيذ الأوامر التي يرسلها الخادم، وكتابة استجابات الخادم لملف موجود على النظام.

كشف الفحص الدقيق للبنية التحتية للقيادة والتحكم (C2) عن ترسانة تتطور باستمرار من متغيرات أداة التحميل التي يطلق عليها اسم CurLu، وCurCore، وCurLog القادرة على استقبال ملفات DLL، وتنفيذ الأوامر عن بعد، وإطلاق عملية مرتبطة ببرنامج جديد. الملف الذي تم إنشاؤه والذي تتم كتابة البيانات من الخادم إليه.

تم اكتشاف أيضًا غرسة سلبية تسمى StylerServ تستمع إلى خمسة منافذ مختلفة (60810، 60811، 60812، 60813، و60814) لقبول اتصال عن بعد واستلام ملف تكوين مشفر.

على الرغم من عدم وجود دليل قاطع لربط Stayin’ Alive بـ ToddyCat، إلا أن النتائج تظهر أن مجموعتي الاختراق تستخدمان نفس البنية التحتية لملاحقة مجموعة مماثلة من الأهداف.

وقالت تشيك بوينت: “إن استخدام أدوات التحميل والتنزيل التي تستخدم لمرة واحدة، كما لوحظ في هذه الحملة، أصبح أكثر شيوعًا حتى بين الجهات الفاعلة المتطورة”. “إن استخدام الأدوات التي يمكن التخلص منها يجعل جهود الكشف والإسناد أكثر صعوبة، حيث يتم استبدالها في كثير من الأحيان، وربما كتابتها من الصفر.”

ويأتي هذا التطوير كمركز الاستجابة للطوارئ الأمنية AhnLab (ASEC) مكشوف أن كيانات مختلفة في كوريا الجنوبية وتايلاند مستهدفة من خلال باب خلفي مفتوح المصدر يعتمد على Go مدبلج بلوشيل الذي يسمح بتنفيذ الأوامر وتنزيل الملفات وتحميلها. نُسبت بعض عمليات الاقتحام إلى طاقم قرصنة صيني يُعرف باسم Dalbit.