برمجية “Silver Sparrow” الخبيثة تصيب 30,000 جهاز Mac من Apple

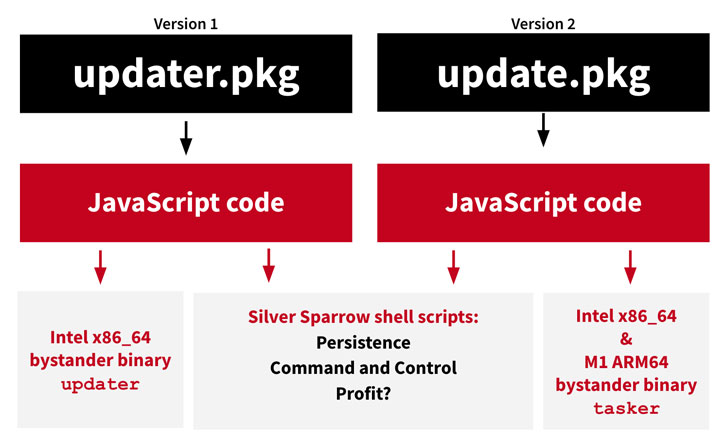

وقالت Red Canary لشركة الأمن السيبراني "Silver Sparrow" ، إنها حددت نسختين مختلفتين من البرامج الضارة - أحدهما تم تجميعه فقط لـ Intel X86_64 وتم تحميله إلى Virustotal في 31 أغسطس 2020 (الإصدار 1) ، والبديل الثاني الذي تم إرساله إلى قاعدة البيانات في 22 يناير وهو متوافق مع كل من بنيات Intel X86_64 و M1 ARM64 (الإصدار 2).

متابعات-ميكسي نيوز

Silver Sparrow….بعد أيام من اكتشاف أول البرامج الضارة التي تستهدف رقائق Apple M1 في البرية ، كشف الباحثون عن جزء آخر من البرامج الضارة التي لم يتم اكتشافها مسبقًا والتي تم العثور عليها في حوالي 30،000 MACs التي تعمل على تشغيل Intel X86_64 ومعالجات M1 MAKER الخاصة بـ iPhone.

ومع ذلك ، فإن الهدف النهائي للعملية لا يزال شيئًا من اللغز ، ما هو مع عدم وجود حمولة في المرحلة التالية أو الحمولة النهائية التي ترك الباحثين غير متأكدين من الجدول الزمني لتوزيعها وما إذا كان التهديد تحت التطوير النشط.

وقالت Red Canary لشركة الأمن السيبراني “Silver Sparrow” ، إنها حددت نسختين مختلفتين من البرامج الضارة – أحدهما تم تجميعه فقط لـ Intel X86_64 وتم تحميله إلى Virustotal في 31 أغسطس 2020 (الإصدار 1) ، والبديل الثاني الذي تم إرساله إلى قاعدة البيانات في 22 يناير وهو متوافق مع كل من بنيات Intel X86_64 و M1 ARM64 (الإصدار 2).

إضافة إلى الغموض ، يعرض X86_64 ثنائيًا ، عند التنفيذ ، الرسالة ببساطة “Hello ، World!” في حين أن M1 Binary يقرأ “لقد فعلت ذلك!” ، الذي يشتبه الباحثون في أنه يتم استخدامه كعنصر نائب.

“ثنائيات Mach-O المترجمة لا يبدو أنها تفعل كل ذلك (…) ولذا فقد كنا ندعوهم” الثنائيات المارة “، توني لامبرت ريد كاناري قال.

وأضاف لامبرت: “ليس لدينا أي طريقة لمعرفة اليقين ما الحمولة التي سيتم توزيعها بواسطة البرامج الضارة ، أو إذا تم بالفعل تسليم حمولة وإزالتها ، أو إذا كان للخصم جدول زمني مستقبلي للتوزيع”.

تقع نقاط نهاية MACOS البالغة 29،139 في 153 دولة اعتبارًا من 17 فبراير ، بما في ذلك مجلدات كبيرة من الكشف في الولايات المتحدة والمملكة المتحدة وكندا وفرنسا وألمانيا ، وفقًا لبيانات من Malwarebytes.

على الرغم من الفرق في منصة MACOS المستهدفة ، تتبع العينتان نفس طريقة التشغيل: استخدام جهاز MACOS المثبت JavaScript API لتنفيذ أوامر الهجوم من خلال إنشاء نصيتين من shell ديناميكيين يتم كتابتهما إلى نظام ملفات الهدف.

بينما يتم تنفيذ “Agent.sh” فورًا في نهاية التثبيت لإبلاغ خادم AWS Command-Control (C2) بتثبيت ناجح ، يتم تشغيل “Verx.sh” مرة واحدة كل ساعة ، والاتصال بخادم C2 لتنزيل محتوى إضافي وتنفيذه.

علاوة على ذلك ، تأتي البرامج الضارة مع إمكانيات لمحو وجودها من المضيف المعرض للخطر بالكامل ، مما يشير إلى أن الجهات الفاعلة المرتبطة بالحملة قد تكون مدفوعة بتقنيات التخفي.

استجابةً للنتائج ، ألغت Apple الثنائيات التي تم توقيعها مع Saotia Sey (V1) من Apple Developer Developer ، وبالتالي منع المزيد من المنشآت.

Silver Sparrow هي القطعة الثانية من البرامج الضارة التي تحتوي على رمز يعمل أصلاً على شريحة M1 الجديدة من Apple. تم تحديد امتداد Adware Safari الذي يسمى GoSearch22 الأسبوع الماضي ليتم تشغيله لتشغيله على أحدث جيل من أجهزة Mac التي تعمل بها المعالجات الجديدة.

“على الرغم من أننا لم نلاحظ Silver Sparrow تقدم حمولة ضارة إضافية حتى الآن ، إلا أن توافق رقائق M1 التطلعي ، والوصول العالمي ، ومعدل العدوى المرتفع نسبيًا ، ويشير الاستحقاق التشغيلي إلى Silver Sparrow إلى تهديد خطير بشكل معقول ، وموقعًا فريدًا لتقديم حمولة حمولة محتملة ذات تأثير في إشعار لحظة” ، قال لامبرت. “