“Raindrop”.. البرمجية الخبيثة الرابعة المرتبطة بهجوم SolarWinds

تجدر الإشارة إلى أن المهاجمين استخدموا برنامج Sunspot Malware حصريًا ضد Solarwinds في سبتمبر 2019 للاضطلاع ببيئة البناء الخاصة بهم وحقن طروادة Sunburst في منصة مراقبة شبكة Orion الخاصة بها. ثم تم تسليم البرنامج الملوث إلى 18000 من عملاء الشركة

متابعات-ميكسي نيوز

Raindrop….اكتشف الباحثون في الأمن السيبراني سلالة رابعة جديدة للبرامج الضارة – المصممة لنشر البرامج الضارة على أجهزة الكمبيوتر الأخرى في شبكات الضحايا – والتي تم نشرها كجزء من هجوم سلسلة التوريد من Solarwinds التي تم الكشف عنها في أواخر العام الماضي.

يطلق عليه اسم “Raindrop” من قبل Symantec المملوكة لـ Broadcom ، ينضم إلى أمثال غرسات ضارة أخرى مثل Sunspot و Sunburst (أو Solorate) ودمع تم تسليمها إلى شبكات المؤسسات.

تأتي الاكتشافات الأخيرة وسط تحقيق مستمر في الاختراق ، الذي يشتبه في أنه من أصل روسي ، والذي ادعى عددًا من الوكالات الحكومية الأمريكية وشركات القطاع الخاص.

“إن اكتشاف Raindrop هو خطوة مهمة في التحقيق في هجمات Solarwinds لأنه يوفر المزيد من الأفكار حول نشاط ما بعد القسم في المنظمات ذات الاهتمام للمهاجمين”. قال.

قالت شركة الأمن السيبراني إنها اكتشفت أربع عينات فقط من قطرات المطر حتى الآن والتي تم استخدامها لتقديم منارة الكوبالت -أوراق خلفية في الذاكرة قادرة على تنفيذ الأوامر ، وتسجيل المفاتيح ، ونقل الملفات ، وتصعيد الامتياز ، ومسح المنفذ ، والحركة الجانبية.

كشفت Symantec ، الشهر الماضي ، عن أكثر من 2000 نظام ينتمي إلى 100 عميل تلقوا تحديثات Solarwinds Orion أحادية طروية ، مع أهداف مختارة مصابة بحمولة من المرحلة الثانية تسمى Teardrop والتي تستخدم أيضًا لتثبيت Beacal Cobalt Strike.

“الطريقة التي يتم بها بناء الدموع ، كان يمكن أن تسقط أي شيء ؛ في هذه الحالة ، أسقطت منارة ، حمولة حمولة متضمنة في إضراب الكوبالت” قال، مع الإشارة إلى أنه ربما تم القيام به من أجل “جعل الإسناد أكثر صعوبة”.

“في حين تم استخدام Teardrop على أجهزة الكمبيوتر التي أصيبت بأرباح Sunburst Trojan الأصلية ، ظهرت Raindrop في مكان آخر على الشبكة ، حيث استخدم المهاجمون للتحرك بشكل جانبي ونشر الحمولات على أجهزة الكمبيوتر الأخرى.”

تجدر الإشارة إلى أن المهاجمين استخدموا برنامج Sunspot Malware حصريًا ضد Solarwinds في سبتمبر 2019 للاضطلاع ببيئة البناء الخاصة بهم وحقن طروادة Sunburst في منصة مراقبة شبكة Orion الخاصة بها. ثم تم تسليم البرنامج الملوث إلى 18000 من عملاء الشركة.

وجد تحليل Microsoft لأسلوب SoloriGate Operandi الشهر الماضي أن المشغلين اختاروا بعناية أهدافهم ، واختاروا تصعيد الهجمات فقط في حفنة من الحالات عن طريق نشر الدموع بناءً على Intel التي تم جمعها أثناء استطلاع أولي للبيئة المستهدفة للحسابات والأصول ذات القيمة العالية.

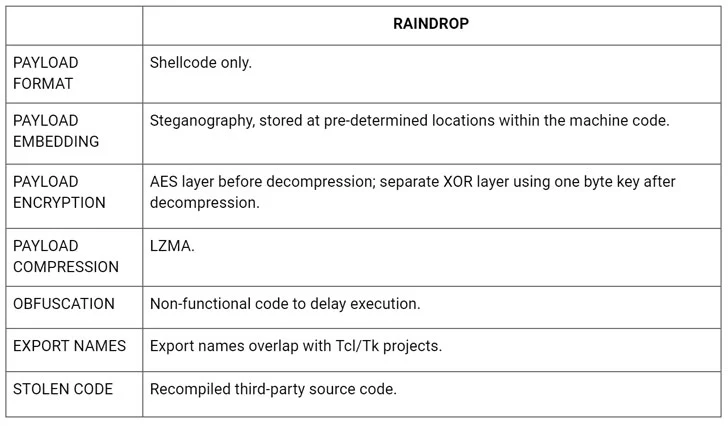

الآن Raindrop (“bproxy.dll”) ينضم إلى المزيج. في حين أن كل من الدموع وقطر المطر يعملان كقطارة لمادة منارة الكوبالت ، فإنها تختلف أيضًا بعدة طرق.

لبداية ما ، يتم تسليم Teardrop مباشرة من قبل Sunburst Backdoor الأولي ، في حين يبدو أن Raindrop قد تم نشره بهدف الانتشار عبر شبكة الضحايا. والأكثر من ذلك ، أن البرامج الضارة تظهر على الشبكات حيث تم بالفعل اختراق كمبيوتر واحد على الأقل من Sunburst ، دون أي إشارة إلى أن Sunburst أدت إلى تركيبه.

تستخدم سلالتي البرامج الضارة أيضًا باكيرز وتكوينات الكوبالت.

لم تحدد Symantec المنظمات التي تأثرت بها Raindrop ، لكنها قالت إن العينات تم العثور عليها في نظام الضحايا الذي كان يعمل على تشغيل برنامج الوصول إلى الكمبيوتر وإدارته وعلى آلة تم العثور عليها لتنفيذ أوامر PowerShell لإصابة أجهزة كمبيوتر إضافية في المؤسسة مع نفس البرامج الضارة.