تم تتبع الروبوتات مرة أخرى إلى مجموعة تسميها shuangqiang (تسمى أيضًا بندقية مزدوجة) ، التي كانت وراء العديد من الهجمات منذ عام 2017 تهدف إلى المساومة على أجهزة الكمبيوتر Windows مع MBR و VBR Bootkits، وتثبيت برامج تشغيل ضارة لتحقيق…

البرامج

يوفر Virustotal خدمة مجانية عبر الإنترنت تحلل الملفات المشبوهة وعنوان URL للكشف عن البرامج الضارة ومشاركتها تلقائيًا مع مجتمع الأمان. مع هجوم أنواع البرامج الضارة الجديدة والعينات ، يعتمد الباحثون على الاكتشاف السريع والمشاركة التي يقدمها Virustotal للحفاظ على شركاتهم…

كشف الباحثون في الأمن السيبراني اليوم عن سلالة جديدة من البرامج الضارة المصرفية التي لا تستهدف التطبيقات المصرفية فحسب ، بل يسرقون أيضًا البيانات وبيانات الاعتماد من شبكات التواصل الاجتماعي والتعارف والعملة المشفرة-وهو ما مجموعه 337 تطبيقات Android غير مالية…

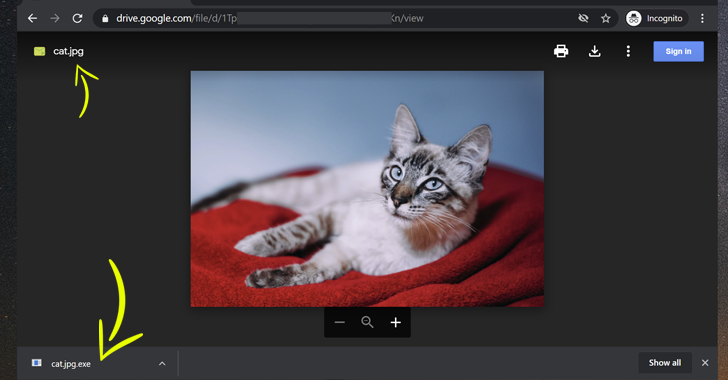

يمكن استغلال ضعف الأمان غير المذهل في Google Drive من قبل مهاجمي البرامج الضارة لتوزيع الملفات الخبيثة المتنايرة كمستندات أو صور شرعية ، مما يتيح الجهات الفاعلة السيئة أداء هجمات صيد الرمح نسبيًا مع معدل نجاح مرتفع. أحدث مشكلة أمنية…

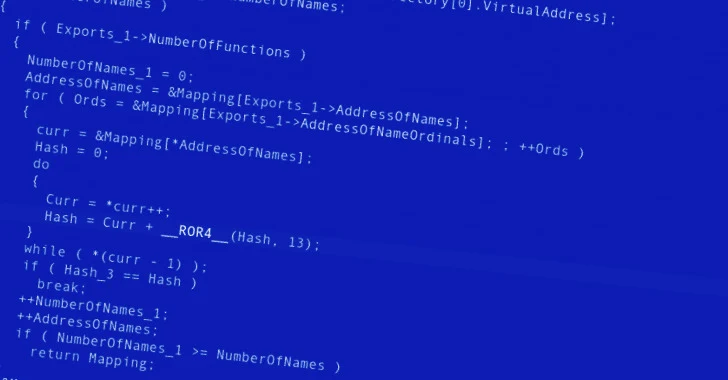

من بين الوحدات النمطية القابلة للتنزيل ، تشمل "getMicinfo" ، وهو مكون يمكنه اعتراض وفك كلمات مرور قاعدة البيانات باستخدام خوارزمية خاصة ، والتي كان من الممكن تنفيذ باحثو ESET إما عن طريق الهندسة العكسية للمكتبات التشفير أو عن طريق…

قام باحثو الأمن السيبراني اليوم بتخليص الأرفف الخلفية غير الموثقة سابقًا وسرقة وثيقة تم نشرها مقابل أهداف محددة من عام 2015 إلى أوائل عام 2020.

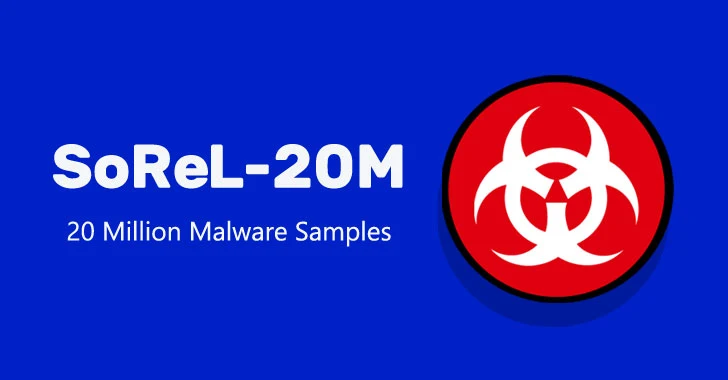

بالرغم من ember (AKA endgame malware penchmark للبحث) كان مطلق سراحه في عام 2018 ، بصفته مصنفًا مفتوح المصدر الخبيثة ، فإن حجم العينة الأصغر (1.1 مليون عينة) ووظائفها كمجموعة بيانات واحدة (حميدة/برامج ضارة) تعني "الحد (ed) نطاق التجربة التي…

رصدت لأول مرة في البرية في 2015، تم العثور على المشغلين وراء البرامج الضارة للتداخل مع طاقة رمادية، وهي مجموعة تهديدات يُعتقد أنها خليفة لـ Blackenergy الملقب Sandworm ، مما يشير إلى دورها كمجموعة فرعية مع روابط لـ Sofacy و…

كشفت أبحاث الأمن السيبراني عن تعاون بين بائع برمجيات خبيثة يُعرف باسم “Triangulum” ومطور آخر يُدعى “Hexagon Dev”، بهدف تسويق وبيع برمجية Trojan RAT قادرة على السيطرة الكاملة على الأجهزة المخترقة وسرقة بيانات حساسة، بما في ذلك الصور، والموقع الجغرافي،…

ويدعم هذا أيضًا حقيقة أن البنية التحتية للشبكة للعينات تتداخل مع البنية التحتية المعروفة سابقًا ، مع تتبع بعض المجالات مرة أخرى هجمات winnti في صناعة ألعاب الفيديو عبر الإنترنت في عام 2013.

كشف باحثو الأمن السيبراني عن حملة مراقبة مستمرة تستهدف مؤسسات حكومية كولومبية وشركات خاصة في قطاعي الطاقة والمعادن أفادت شركة Slovak Internet Security “إيسيت”، في تقرير نشرته يوم الثلاثاء، باكتشاف حملة هجمات إلكترونية مستمرة تعرف باسم “عملية سبالاكس” بدأت منذ…

تجدر الإشارة إلى أن المهاجمين استخدموا برنامج Sunspot Malware حصريًا ضد Solarwinds في سبتمبر 2019 للاضطلاع ببيئة البناء الخاصة بهم وحقن طروادة Sunburst في منصة مراقبة شبكة Orion الخاصة بها. ثم تم تسليم البرنامج الملوث إلى 18000 من عملاء الشركة

لقد حطمت Shareit عددًا من أوجه القصور في الأمن في الماضي. في فبراير 2019 ، تم اكتشاف اثنين من نقاط الضعف في التطبيق والتي يمكن أن تسمح للمهاجمين بتجاوز المصادقة ، وتنزيل الملفات التعسفية ، وملفات Pilefer من أجهزة Android.

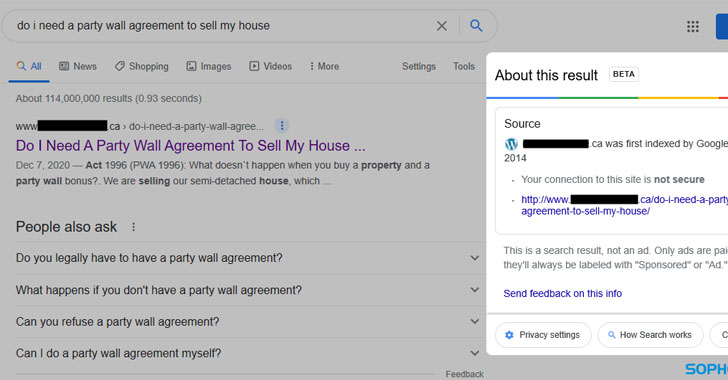

تم توثيق Gootkit لأول مرة في عام 2014 ، وهو عبارة عن منصة خبيثة قائمة على JavaScript قادرة على تنفيذ مجموعة من الأنشطة السرية ، بما في ذلك حقن الويب ، والتقاط ضغطات المفاتيح ، وأخذ لقطات شاشة ، وتسجيل…

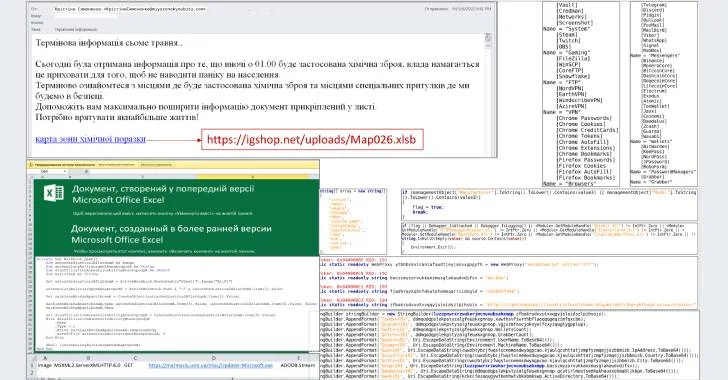

تشير أوكرانيا رسميًا إلى أصابع المتسللين الروس لخرقها لأحد أنظمتها الحكومية ومحاولة زراعة وتوزيع الوثائق الضارة التي من شأنها تثبيت البرامج الضارة على الأنظمة المستهدفة للسلطات العامة. “الغرض من الهجوم هو التلوث الجماعي لموارد المعلومات للسلطات العامة ، حيث يتم…

تحذر بورصة العملات المشفرة Binance من تهديد عالمي “مستمر” يستهدف مستخدمي العملات المشفرة ببرامج ضارة بهدف تسهيل الاحتيال المالي. البرامج الضارة Clipper، وتسمى أيضًا كليب بانكرز، هو نوع من البرامج الضارة التي تسميها Microsoft برامج التشفير، والتي تأتي مع إمكانات…

في أواخر شهر أغسطس ، كشفت شركة الأمن السيبراني السلوفاكي ESET عن تفاصيل زرع يسمى Sidewalk ، والذي تم تصميمه لتحميل المكونات الإضافية التعسفية المرسلة من خادم يسيطر عليه المهاجم ، وجمع معلومات حول تشغيل العمليات في الأنظمة المعرضة للخطر…

لقد أنشأ المهاجمون توقيعات رمز متشوهية يتم التعامل معها على أنها صالحة من قبل Windows ولكن لا يمكن فك تشفيرها أو فحصها بواسطة رمز OpenSSL - الذي يتم استخدامه في عدد من منتجات المسح الأمنية" ، Neel Mehta من Google…

حذر فريق الاستجابة لحالات الطوارئ في أوكرانيا (CERT-UA) من هجمات التصيد التي تنشر برامج ضارة لسرقة المعلومات تسمى مهرج السارق على الأنظمة المعرضة للخطر

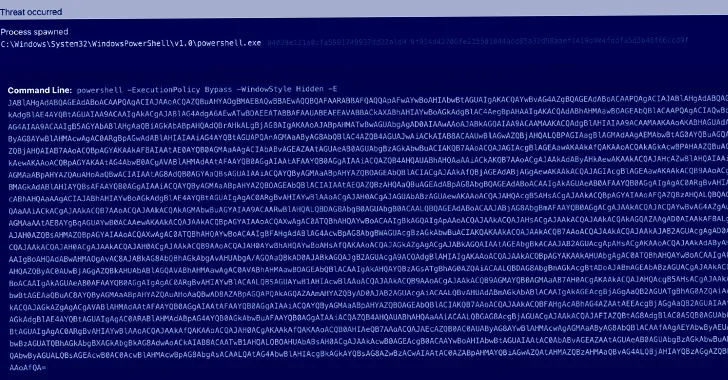

تم رصد حملة ضارة جديدة للاستفادة من سجلات أحداث Windows لتخبأ قطع Shellcode لأول مرة في البرية."إنه يتيح أن يتم إخفاء طروادة" عزل المرحلة "من مرحلة" من البصر "في نظام الملفات". قال في كتابة فنية نشرت هذا الأسبوع.

أصدرت QNAP ، صانع التايواني لأجهزة تخزين الشبكات (NAS) ، يوم الجمعة تحديثات أمنية لتصحيح تسع نقاط ضعف في الأمان ، بما في ذلك مشكلة حرجة يمكن استغلالها لتولي نظام متأثر.

يعزى البرامج الضارة إلى كتلة اسمها "التوت روبن، "الباحثون الكناري الأحمر ذُكر أن الدودة "تستفيد من مثبت Windows للوصول إلى المجالات المرتبطة بـ QNAP وتنزيل DLL ضار

يطلق عليه اسم chromeloader، البرامج الضارة هي "متصفح منتشرة ومستمر للمستعرضات التي تعدل إعدادات متصفح ضحاياها وتعيد توجيه حركة المستخدم إلى مواقع الإعلانات" ، Aedan Russell of Red Canary قال في تقرير جديد.

وقالت شركة الأمن السيبراني الروسية كاسبرسكي: "تستخدم البرمجيات الخبيثة تقنية NKN لتبادل البيانات بين أقرانها، وتعمل بمثابة غرسة قوية، ومجهزة بقدرات الفيضان والباب الخلفي