كشف خدعة جديدة: هجمات تصيد تستهدف بيانات اعتمادك عبر رؤوس HTTP

توجه الروابط الضارة المتصفح إلى تحديث صفحة الويب أو إعادة تحميلها تلقائيًا على الفور، دون الحاجة إلى تدخل المستخدم."

“على عكس سلوك توزيع صفحات الويب التصيدية الأخرى من خلال محتوى HTML، تستخدم هذه الهجمات رأس الاستجابة الذي يرسله الخادم، والذي يحدث قبل معالجة محتوى HTML،” هذا ما قاله باحثو الوحدة 42 في Palo Alto Networks، يو تشانغ، وزيو يو، ووي وانغ. قال.

“توجه الروابط الضارة المتصفح إلى تحديث صفحة الويب أو إعادة تحميلها تلقائيًا على الفور، دون الحاجة إلى تدخل المستخدم.”

تشمل أهداف النشاط واسع النطاق، الذي تمت ملاحظته بين مايو ويوليو 2024، شركات كبيرة في كوريا الجنوبية، بالإضافة إلى وكالات حكومية ومدارس في الولايات المتحدة. وقد تم ربط ما يصل إلى 2000 عنوان URL ضار بالحملات.

وقد استهدفت أكثر من 36% من الهجمات قطاع الأعمال والاقتصاد، يليه الخدمات المالية (12.9%)، والحكومة (6.9%)، والصحة والطب (5.7%)، والكمبيوتر والإنترنت (5.4%).

هذه الهجمات هي الأحدث في قائمة طويلة من التكتيكات التي استخدمتها الجهات الفاعلة في مجال التهديد للتعتيم على نواياها وخداع مستلمي البريد الإلكتروني لدفعهم إلى الكشف عن معلومات حساسة، بما في ذلك الاستفادة نطاقات المستوى الأعلى (TLDs) وأسماء النطاقات الشائعة لنشر هجمات التصيد الاحتيالي وإعادة التوجيه.

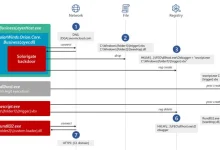

تتميز سلاسل العدوى بتوصيل روابط ضارة عبرها عناوين URL لتحديث الرأس تحتوي على عناوين البريد الإلكتروني للمستلمين المستهدفين. الرابط الذي سيتم إعادة التوجيه إليه مضمن في تحديث رأس الاستجابة.

نقطة البداية لسلسلة العدوى هي رسالة بريد إلكتروني تحتوي على رابط يحاكي نطاقًا شرعيًا أو مخترقًا، والذي عند النقر عليه، يؤدي إلى إعادة التوجيه إلى صفحة تجميع بيانات الاعتماد التي يتحكم فيها الممثل.

لإضفاء مظهر شرعي على محاولة التصيد الاحتيالي، تحتوي صفحات تسجيل الدخول إلى بريد الويب الخبيث على عناوين البريد الإلكتروني للمستلمين مملوءة مسبقًا. وقد لوحظ أيضًا أن المهاجمين يستخدمون النطاقات المشروعة التي تعرض تقصير عناوين URL وتتبعها وتسويق الحملات خدمات.

وقال الباحثون: “من خلال محاكاة النطاقات المشروعة بعناية وإعادة توجيه الضحايا إلى المواقع الرسمية، يمكن للمهاجمين إخفاء أهدافهم الحقيقية بشكل فعال وزيادة احتمال نجاح سرقة بيانات الاعتماد”.

“تسلط هذه التكتيكات الضوء على الاستراتيجيات المتطورة التي يستخدمها المهاجمون لتجنب اكتشافهم واستغلال الأهداف غير المتوقعة.”

لا يزال التصيد الاحتيالي وتسوية البريد الإلكتروني التجاري (BEC) يمثل طريقًا بارزًا للخصوم الذين يتطلعون إلى سرقة المعلومات وتنفيذ هجمات ذات دوافع مالية.

كلفت هجمات BEC الولايات المتحدة والمنظمات الدولية خسائر فادحة المقدرة بـ 55.49 مليار دولار بين أكتوبر 2013 وديسمبر 2023، تم الإبلاغ عن أكثر من 305000 حادث احتيال خلال نفس الفترة الزمنية، وفقًا لمكتب التحقيقات الفيدرالي الأمريكي (FBI).

ويأتي هذا التطوير وسط “العشرات من حملات الاحتيال” التي استفادت من مقاطع الفيديو المزيفة العميقة التي تضم شخصيات عامة ومديرين تنفيذيين ومذيعي أخبار وكبار المسؤولين الحكوميين للترويج لمخططات الاستثمار الوهمية مثل Quantum AI منذ يوليو 2023 على الأقل.

يتم نشر هذه الحملات عبر المنشورات والإعلانات على منصات التواصل الاجتماعي المختلفة، لتوجيه المستخدمين إلى صفحات ويب زائفة تطالبهم بملء نموذج للتسجيل، وبعد ذلك يتصل بهم المحتال عبر مكالمة هاتفية ويطلب منهم دفع مبلغ مالي. الرسوم الأولية قدرها 250 دولارًا للحصول على الخدمة.

“يطلب المحتال من الضحية تنزيل تطبيق خاص حتى يتمكن من “استثمار” المزيد من أمواله،” هذا ما قاله باحثو الوحدة 42. قال. “داخل التطبيق، تظهر لوحة المعلومات لإظهار أرباح صغيرة.”

“أخيرًا، عندما يحاول الضحية سحب أمواله، يطلب المحتالون إما رسوم سحب أو يذكرون سببًا آخر (مثل المشكلات الضريبية) لعدم تمكنهم من استرداد أموالهم.

“قد يقوم المحتالون بعد ذلك بإغلاق حساب الضحية واحتجاز الأموال المتبقية، مما يتسبب في خسارة الضحية لأغلبية الأموال التي استثمرها في “المنصة”.”

ويأتي ذلك أيضًا بعد اكتشاف ممثل تهديد خفي يقدم نفسه على أنه مؤسسة مشروعة ويقوم بالإعلان عن خدمات حل اختبار CAPTCHA الآلية على نطاق واسع لمجرمي الإنترنت الآخرين ومساعدتهم على التسلل إلى شبكات تكنولوجيا المعلومات.

ويُعتقد أن “شركة تمكين الهجمات السيبرانية” ومقرها جمهورية التشيك، والتي أطلق عليها اسم Greasy Opal من قبل شركة Arkose Labs، تعمل منذ عام 2009، وتقدم للعملاء مجموعة أدوات من أنواع حشو بيانات الاعتماد، وإنشاء حسابات مزيفة جماعية، وأتمتة المتصفح، والبريد العشوائي على وسائل التواصل الاجتماعي. بسعر 190 دولارًا و 10 دولارات إضافية للاشتراك الشهري.

تدير مجموعة المنتجات سلسلة كاملة من الجرائم الإلكترونية، مما يسمح لها بتطوير نموذج أعمال متطور من خلال تجميع العديد من الخدمات معًا. ويقال إن إيرادات الكيان لعام 2023 وحده لا تقل عن 1.7 مليون دولار.

“تستخدم Greasy Opal تقنية التعرف الضوئي على الحروف المتطورة لتحليل وتفسير اختبارات CAPTCHA المستندة إلى النصوص بشكل فعال، حتى تلك المشوهة أو المحجوبة بسبب الضوضاء أو التدوير أو الحجب،” شركة منع الاحتيال ذُكر في تحليل حديث. “تقوم الخدمة بتطوير خوارزميات التعلم الآلي المدربة على مجموعات بيانات واسعة من الصور.”

أحد مستخدميها هو Storm-1152، وهي مجموعة جرائم إلكترونية فيتنامية تم تحديدها مسبقًا بواسطة Microsoft على أنها بيع 750 مليون حساب مايكروسوفت احتيالي والأدوات من خلال شبكة من المواقع وصفحات التواصل الاجتماعي الزائفة إلى جهات إجرامية أخرى.

“لقد قامت شركة Greasy Opal ببناء مجموعة مزدهرة من الشركات متعددة الأوجه، لا تقدم فقط خدمات حل اختبار CAPTCHA ولكن أيضًا برامج تعزيز محركات البحث وخدمات أتمتة الوسائط الاجتماعية التي غالبًا ما تستخدم للبريد العشوائي، والتي يمكن أن تكون مقدمة لتسليم البرامج الضارة،” Arkose قالت مختبرات.

“تعكس مجموعة التهديد هذه اتجاهًا متزايدًا للشركات العاملة في منطقة رمادية، في حين تم استخدام منتجاتها وخدماتها في أنشطة غير قانونية.”