اكتشاف أكثر من 140 ألف موقع تصيد مرتبط بـ Sniper Dz

الخيار الآخر لمجرمي الإنترنت هو تنزيل قوالب صفحات التصيد في وضع عدم الاتصال كملفات HTML واستضافتها على خوادمهم الخاصة.

تم العثور على أكثر من 140 ألف موقع تصيد مرتبط بمنصة التصيد كخدمة (PhaaS) المسماة Sniper Dz خلال العام الماضي، مما يشير إلى أنه يتم استخدامها من قبل عدد كبير من مجرمي الإنترنت لسرقة بيانات الاعتماد.

“بالنسبة للمتصيدين المحتملين، تقدم Sniper Dz لوحة إدارة عبر الإنترنت تحتوي على كتالوج لصفحات التصيد الاحتيالي،” الباحثون في وحدة 42 من Palo Alto Networks، شهروز فاروقي، وهوارد تونغ، وأليكس ستاروف قال في تقرير فني.

“يمكن للمحتالين إما استضافة صفحات التصيد هذه على البنية التحتية المملوكة لشركة Sniper Dz أو تنزيل قوالب التصيد الاحتيالي الخاصة بـ Sniper Dz لاستضافتها على خوادمهم الخاصة.”

ولعل ما يجعل الأمر أكثر ربحية هو أن هذه الخدمات يتم تقديمها مجانًا. ومع ذلك، يتم أيضًا تسريب بيانات الاعتماد التي تم جمعها باستخدام مواقع التصيد الاحتيالي إلى مشغلي منصة PhaaS، وهي تقنية تسميها Microsoft السرقة المزدوجة.

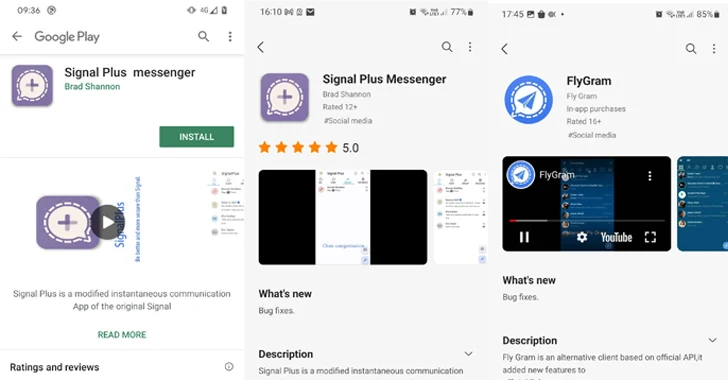

أصبحت منصات PhaaS وسيلة شائعة بشكل متزايد للجهات الفاعلة الطموحة في مجال التهديد لدخول عالم الجرائم الإلكترونية، مما يسمح حتى لأولئك الذين لديهم خبرة فنية قليلة بشن هجمات تصيد على نطاق واسع.

يمكن شراء مجموعات التصيد الاحتيالي هذه من Telegram، مع قنوات ومجموعات مخصصة تلبي كل جانب من جوانب سلسلة الهجوم، بدءًا من خدمات الاستضافة وحتى إرسال رسائل التصيد الاحتيالي.

ولا يعد Sniper Dz استثناءً من حيث أن الجهات الفاعلة في مجال التهديد تدير قناة Telegram تضم أكثر من 7170 مشتركًا اعتبارًا من 1 أكتوبر 2024.

وتم إنشاء القناة في 25 مايو 2020.

ومن المثير للاهتمام أنه بعد يوم واحد من نشر تقرير الوحدة 42، قام الأشخاص الذين يقفون وراء القناة بتمكين خيار الحذف التلقائي لمسح جميع المشاركات تلقائيًا بعد شهر واحد. يشير هذا على الأرجح إلى محاولة إخفاء آثار نشاطهم، على الرغم من أن الرسائل السابقة تظل سليمة في سجل الدردشة.

يمكن الوصول إلى منصة PhaaS على شبكة Clearnet وتتطلب تسجيل حساب “للحصول على أدوات الاحتيال والاختراق”، وفقًا للصفحة الرئيسية للموقع.

فيديو تم الرفع يظهر إلى Vimeo في يناير 2021 أن الخدمة توفر قوالب احتيال جاهزة للاستخدام لمختلف المواقع عبر الإنترنت مثل X وFacebook وInstagram وSkype وYahoo وNetflix وSteam وSnapchat وPayPal باللغات الإنجليزية والعربية والفرنسية.

حصل الفيديو على أكثر من 67000 مشاهدة حتى الآن.

أخبار الهاكر لديها أيضا تم تحديدها أشرطة الفيديو التعليمية تم تحميلها على YouTube والتي تأخذ المشاهدين عبر الخطوات المختلفة المطلوبة لتنزيل النماذج من Sniper Dz وإعداد صفحات مقصودة مزيفة لـ PUBG وFree Fire على منصات مشروعة مثل Google Blogger.

ومع ذلك، ليس من الواضح ما إذا كان لديهم أي اتصال بمطوري Sniper Dz، أو إذا كانوا مجرد عملاء للخدمة.

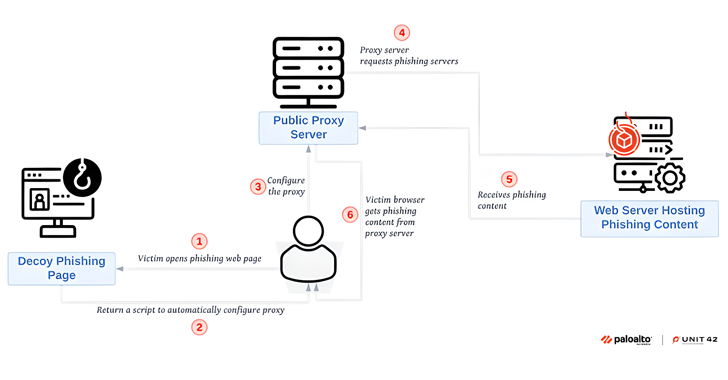

يأتي Sniper Dz مزودًا بالقدرة على استضافة صفحات التصيد الاحتيالي على البنية التحتية الخاصة به وتوفير روابط مخصصة تشير إلى تلك الصفحات.

يتم بعد ذلك إخفاء هذه المواقع خلف خادم وكيل شرعي (proxymesh(.)com) لمنع اكتشافها.

وقال الباحثون: “إن المجموعة التي تقف وراء Sniper Dz تقوم بتكوين هذا الخادم الوكيل لتحميل محتوى التصيد الاحتيالي تلقائيًا من خادمها الخاص دون اتصالات مباشرة”.

“يمكن أن تساعد هذه التقنية Sniper Dz في حماية خوادمه الخلفية، نظرًا لأن متصفح الضحية أو زاحف الأمان سيرى أن الخادم الوكيل هو المسؤول عن تحميل حمولة التصيد الاحتيالي.”

الخيار الآخر لمجرمي الإنترنت هو تنزيل قوالب صفحات التصيد في وضع عدم الاتصال كملفات HTML واستضافتها على خوادمهم الخاصة.

علاوة على ذلك، يقدم Sniper Dz أدوات إضافية لتحويل قوالب التصيد الاحتيالي إلى تنسيق Blogger والتي يمكن بعد ذلك استضافتها على نطاقات Blogspot.

يتم عرض بيانات الاعتماد المسروقة في النهاية على لوحة الإدارة التي يمكن الوصول إليها عن طريق تسجيل الدخول إلى موقع Clearnet. وقالت الوحدة 42 إنها لاحظت ارتفاعًا في نشاط التصيد الاحتيالي باستخدام Sniper Dz، والذي يستهدف بشكل أساسي مستخدمي الويب في الولايات المتحدة، بدءًا من يوليو 2024.

وقال الباحثون: “تقوم صفحات التصيد الاحتيالي Sniper Dz باستخلاص بيانات اعتماد الضحية وتتبعها من خلال بنية تحتية مركزية”. “قد يساعد هذا Sniper Dz في جمع بيانات اعتماد الضحية التي سرقها المتصيدون الذين يستخدمون منصة PhaaS الخاصة بهم.”

ويأتي هذا التطوير في الوقت الذي كشفت فيه Cisco Talos أن المهاجمين يسيئون استخدام صفحات الويب المتصلة بالبنية التحتية الخلفية لـ SMTP، مثل صفحات نموذج إنشاء الحساب وغيرها التي تؤدي إلى إرسال بريد إلكتروني إلى المستخدم، لتجاوز مرشحات البريد العشوائي وتوزيع رسائل البريد الإلكتروني التصيدية.

تستفيد هذه الهجمات من ضعف التحقق من صحة المدخلات والتطهير السائد في نماذج الويب هذه لتضمين الروابط والنصوص الضارة.

تقوم حملات أخرى بتنفيذ هجمات حشو بيانات الاعتماد ضد خوادم البريد الخاصة بالمؤسسات الشرعية وذلك للوصول إلى حسابات البريد الإلكتروني وإرسال البريد العشوائي.

“تسمح العديد من مواقع الويب للمستخدمين بالتسجيل للحصول على حساب وتسجيل الدخول للوصول إلى ميزات أو محتوى محدد،” الباحث في تالوس جايسون شولتز قال. “عادةً، عند تسجيل المستخدم بنجاح، يتم إرسال بريد إلكتروني إلى المستخدم لتأكيد الحساب.”

“في هذه الحالة، قام مرسلي البريد العشوائي بتحميل حقل الاسم بشكل زائد بنص ورابط، وهو للأسف لم يتم التحقق من صحته أو تنظيفه بأي شكل من الأشكال. يحتوي البريد الإلكتروني الناتج إلى الضحية على رابط مرسلي البريد العشوائي.”

ويأتي ذلك أيضًا بعد اكتشاف حملة تصيد احتيالي جديدة عبر البريد الإلكتروني تستفيد من مستند Microsoft Excel الذي يبدو غير ضار لنشر متغير بدون ملفات من Remcos RAT من خلال استغلال ثغرة أمنية معروفة (CVE-2017-0199).

“عند فتح ملف (Excel)، يتم استخدام كائنات OLE لبدء تنزيل وتنفيذ تطبيق HTA الضار،” تريشان كالرا، الباحث في Trellix قال. “يطلق تطبيق HTA هذا لاحقًا سلسلة من أوامر PowerShell التي تبلغ ذروتها بإدخال Remcos RAT بدون ملفات في عملية Windows شرعية.”